SSH. Авторизация по ключам

Установите на вашем сервере соответствующие пакеты если они еще не установлены. В большинстве современных дистрибутивах они уже идут в комплекте: Для CentOS: Для Debian: Далее создайте следующие директории с правами 700, которые потребуются для хранения публичных ключей: А так же заготовим пустой файл с нужными правами для хранения в нем ваших ключей: Проверим основной конфигурационный […]

Установите на вашем сервере соответствующие пакеты если они еще не установлены. В большинстве современных дистрибутивах они уже идут в комплекте:

Для CentOS:

yum -y install openssh-server openssh-clientsДля Debian:

apt-get -y install openssh-server openssh-clientsДалее создайте следующие директории с правами 700, которые потребуются для хранения публичных ключей:

mkdir /root/.ssh && chmod 700 /root/.sshА так же заготовим пустой файл с нужными правами для хранения в нем ваших ключей:

touch /root/.ssh/authorized_keys && chmod 600 /root/.ssh/authorized_keysПроверим основной конфигурационный файл на следующие настройки.

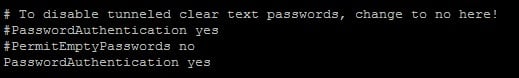

Откройте файл

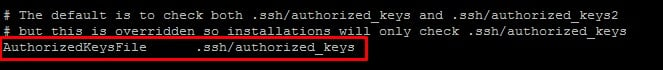

nano /etc/ssh/sshd_configНайдите в нем строку с параметром AuthorizedKeysFile

Проверьте путь к ключам:

Данный параметр НЕ должен быть закомментирован. О чем скажет отсутствие знака # перед ним.

И поменяйте значение PasswordAuthentication yes на PasswordAuthentication no если хотите выключить аутентификацию по паролю.

Нажмите Ctrl+X и подтвердите клавишей Y для сохранения

Далее следует перезапустить службу sshd:

service sshd restartПерейдем к созданию ключей для подключения из Windows.

Требуемые программы можно скачать отсюда

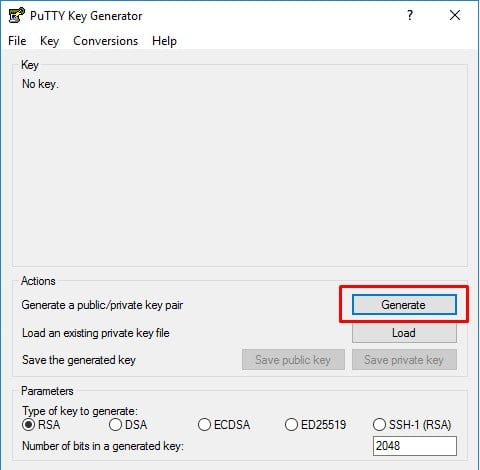

Для начала сгенерируем публичный и приватный ключ. Для этого нам понадобится утилита PuTTYgen. Нажмите клавишу Generate.

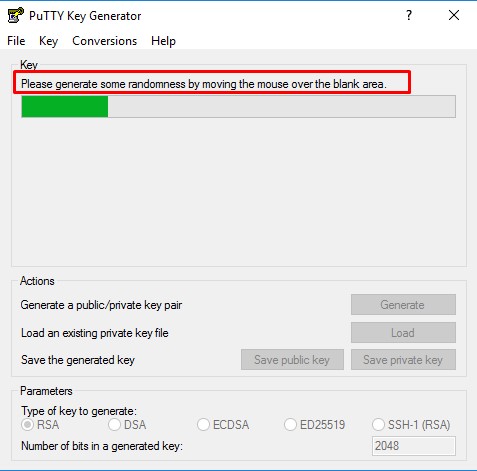

Для генерации потребуется поводить мышкой. Данной манипуляцией создается набор случайных чисел.

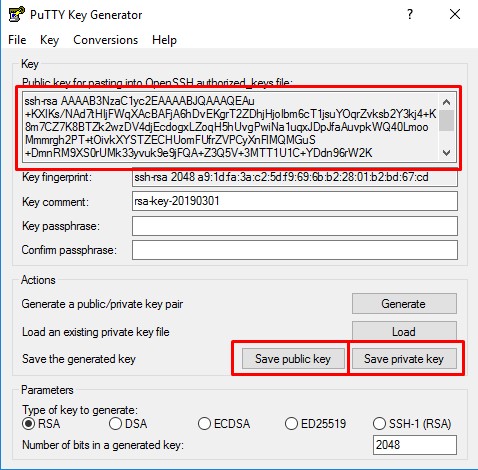

На выходе вы получите два ключа – публичный и приватный.

Приватный ключ будет храниться у вас на компьютере. Это ваш личный ключ, который вы не должны никому передавать. Сохраните его и не теряйте.

Публичный будет заноситься на сервер к которому требуется подключаться.

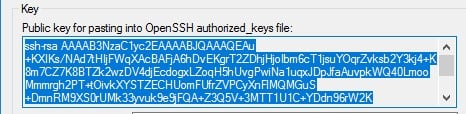

Далее на сервере в ранее созданный файл authorized_keys потребуется внести публичный ключ.

Скопируйте его из окна puTTYgen

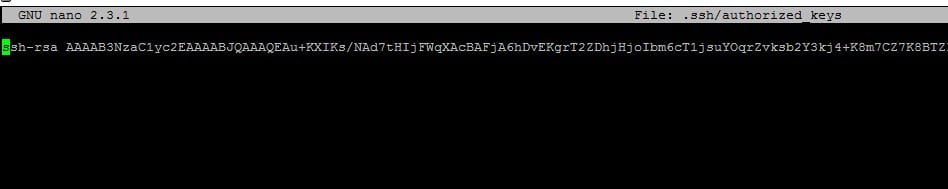

Откройте файл и вставьте ключ:

nano /root/.ssh/authorized_keys

Нажмите Ctrl+X для выхода и подтвердите клавишей Y сохранение изменений

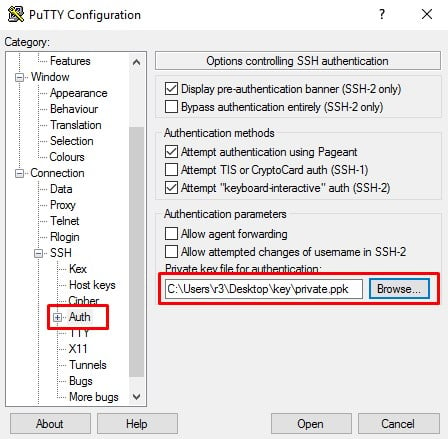

Теперь для подключений по ключу надо указать путь приватного ключа в настройках PuTTy

Для этого откройте PuTTy и перейдите в к полю Auth. Укажите путь где лежит приватный ключ.

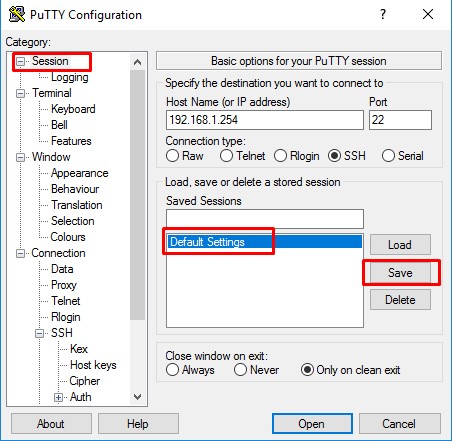

Далее, перейдите в категорию Session, выделите стандартный профиль и нажмите Save.

После этого при новом открытии сессии вам не придется каждый раз указывать путь к ключу.

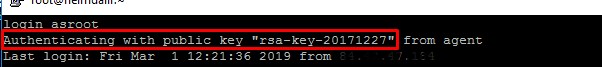

При входе по ключу в заголовке нового подключения вы увидите похожее сообщение:

Если потребуется использовать несколько приватных ключей, например, что бы подключаться к разным серверам с разными публичными ключами, можно использовать утилиту Pageant (идет в комплекте с пакетом программ Putty).

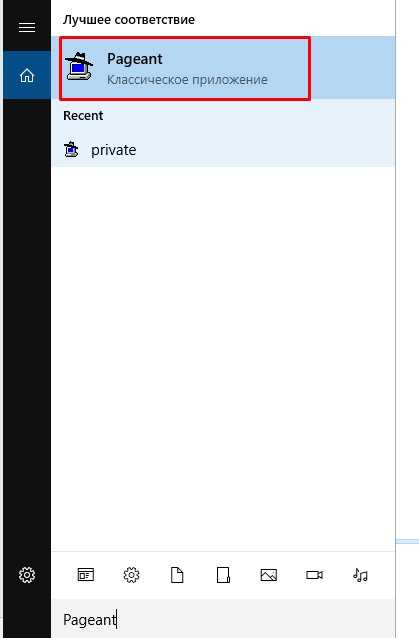

Делается очень просто. Запускаем утилиту Pageant Key

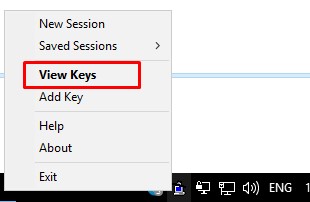

Программа появится у вас в трее на панели пуск. Далее в контекстном меню выбираем View Key

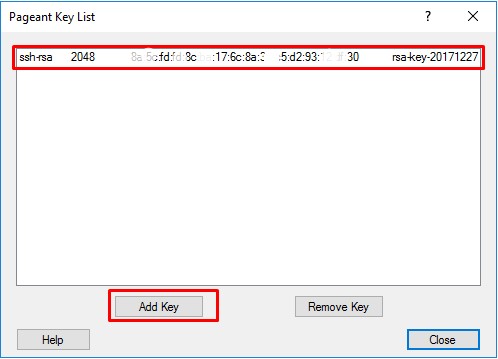

И указываем путь к приватным ключам:

Остались вопросы?

Я - Кондрашин Игорь, менеджер компании Voxlink. Хотите уточнить детали или готовы оставить заявку? Укажите номер телефона, я перезвоню в течение 3-х секунд.

категории

- DECT

- Linux

- Вспомогательный софт при работе с Asterisk

- Интеграция с CRM и другими системами

- Интеграция с другими АТС

- Использование Elastix

- Использование FreePBX

- Книга

- Мониторинг и траблшутинг

- Настройка Asterisk

- Настройка IP-телефонов

- Настройка VoIP-оборудования

- Новости и Статьи

- Подключение операторов связи

- Разработка под Asterisk

- Установка Asterisk

VoIP оборудование

ближайшие курсы

Новые статьи

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

База знаний

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас