Создание OpenVPN-туннеля между pfSense и Mikrotik

В этой статье рассмотрим технологию создания OpenVPN туннеля между pfSense и Mikrotik. Введение Для начала пару слов о назначении каждого из них. pfSense – это дистрибутив для создания межсетевого экрана/маршрутизатора. Основан на FreeBSD и предназначен для установки на персональный компьютер. Mikrotik RouterBoard – достаточно популярный маршрутизатор с операционной системой RouterOS. Создаём туннель Рассмотрим процесс создания […]

В этой статье рассмотрим технологию создания OpenVPN туннеля между pfSense и Mikrotik.

Введение

Для начала пару слов о назначении каждого из них.

pfSense – это дистрибутив для создания межсетевого экрана/маршрутизатора. Основан на FreeBSD и предназначен для установки на персональный компьютер.

Mikrotik RouterBoard – достаточно популярный маршрутизатор с операционной системой RouterOS.

Создаём туннель

Рассмотрим процесс создания туннеля, где сервером OpenVPN будет выступать pfSense, а клиентом – Mikrotik.

Настройки со стороны pfSense

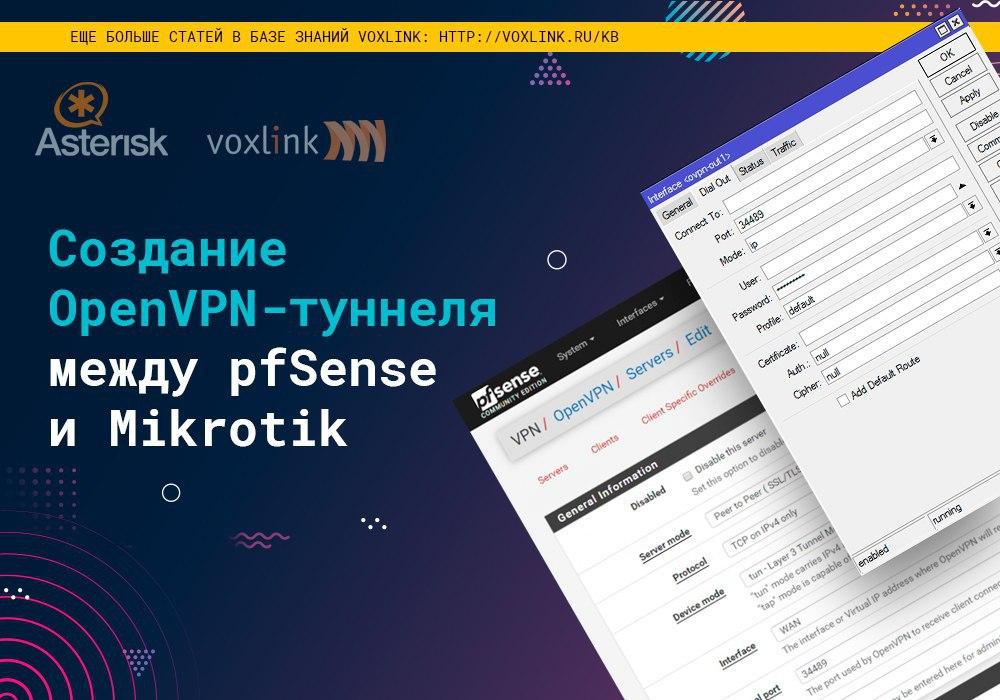

Перед тем, как приступим к созданию самого OpenVPN туннеля, необходимо создать сертификаты для него. Для этого заходим на web-интерфейс pfSense и переходим на вкладку System -> Cert. Manager. Сперва создаём CAs Сертификат (нажимаем на кнопку «+ Add»).

Если есть уже готовый сертификат, то импортируем его. Для этого в Method выбираем пункт: Import an existing Certificate Authority. В противном случае, в Method выбираем пункт: Create an internal Certificate Authority. Кратко по другим настройкам:

- Descriptive name – указываем имя сертификата;

- Lifetime (days) – указываем время жизни сертификата (в днях);

Также можно заполнить данные об организации (не обязательно).

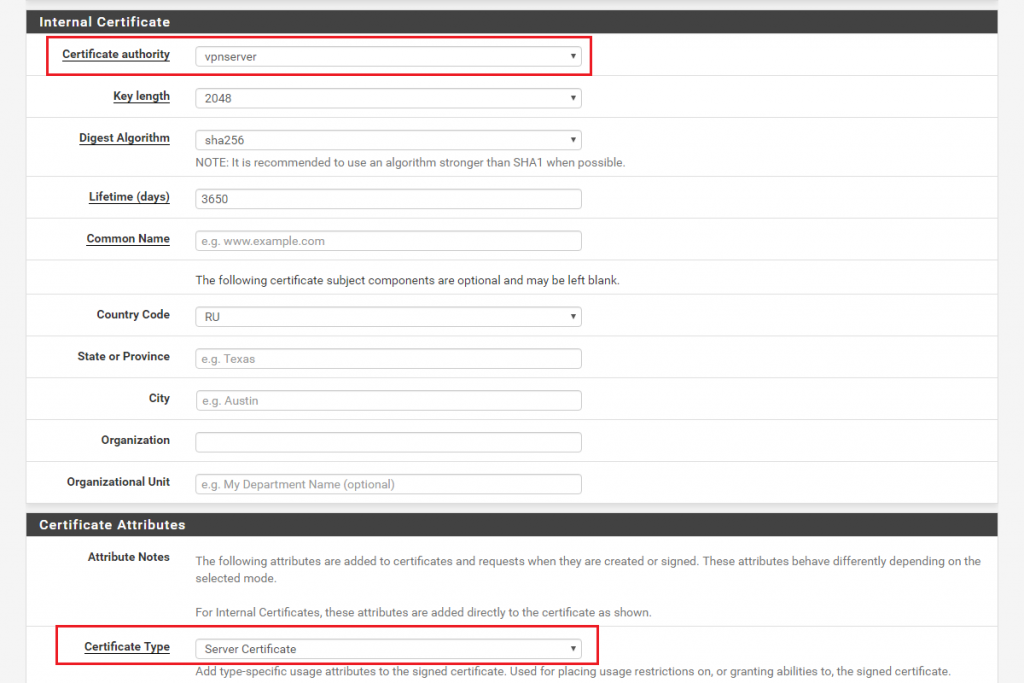

На вкладке Certificates создаём серверный сертификат. При создании данного сертификата всё заполняется аналогично предыдущему, только в качестве Certificate authority указываем, созданный на предыдущем шаге, сертификат, а в качестве Certificate Type указываем Server Sertificate.

Клиентский сертификат создаём по аналогии, на этой же вкладке, только в Certificate Type выбираем User Certificate.

Экспортируем сертификат, который будем использовать на Mikrotik для подключения.

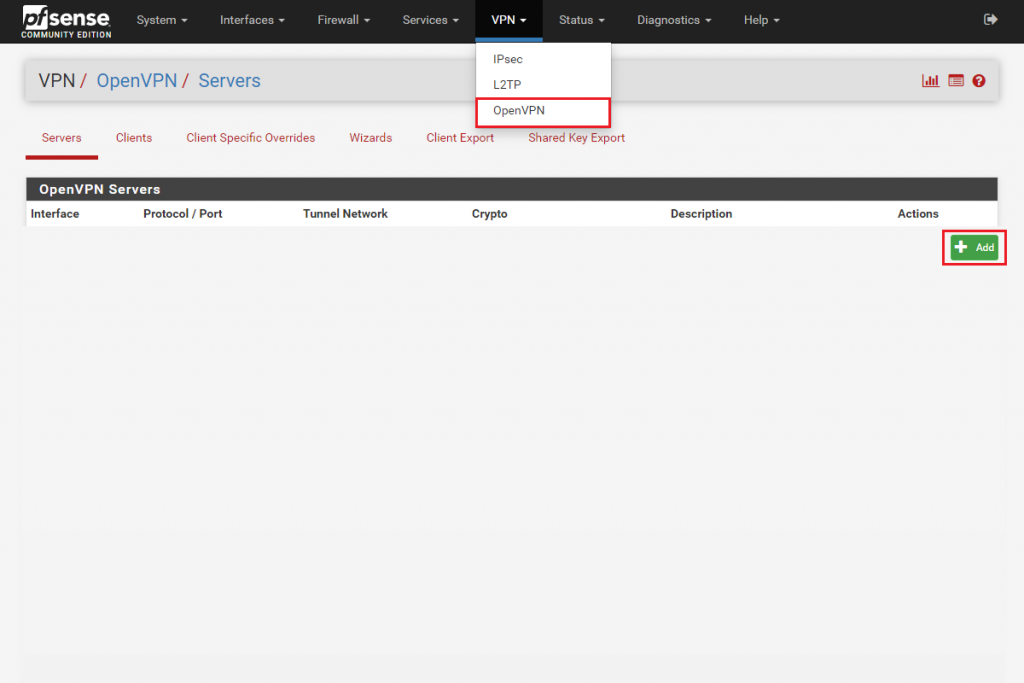

Переходим на вкладку VPN -> OpenVPN. Здесь будут отображаться созданные ранее OpenVPN подключения. Для добавления нового нажимаем на кнопку «+ Add».

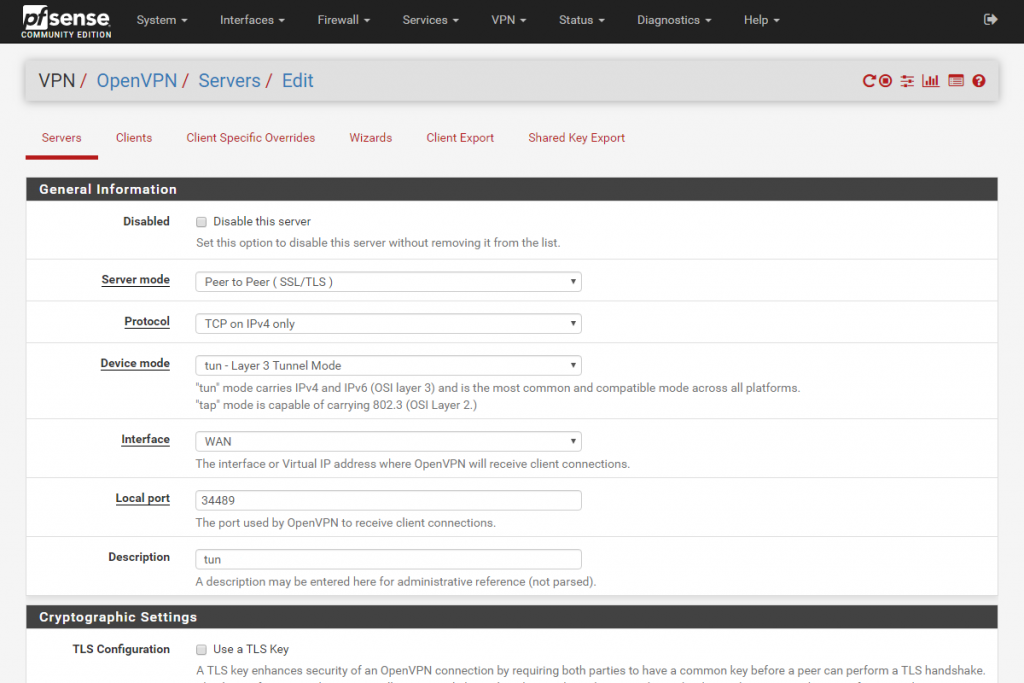

Далее настраиваем наш сервер на вкладке Servers:

- Disabled – ставим галочку, если хотим выключить данный OpenVPN сервер;

- Server mode – выставляем Peer to Peer;

- Protocol – выбираем протокол передачи данных;

- Device mode – создаём туннель, соответственно выбираем tun – Layer 3 Tunnel Mode;

- Interface – выбираем интерфейс, который будет слушать наше OpenVPN подключение (в нашем примере это WAN);

- Local port – порт, который будет использоваться данным OpenVPN подключением;

- Description – описание (произвольное имя) подключения;

- TLS configuration – ставим галочку, если подключение будет защищено TLS ключом.

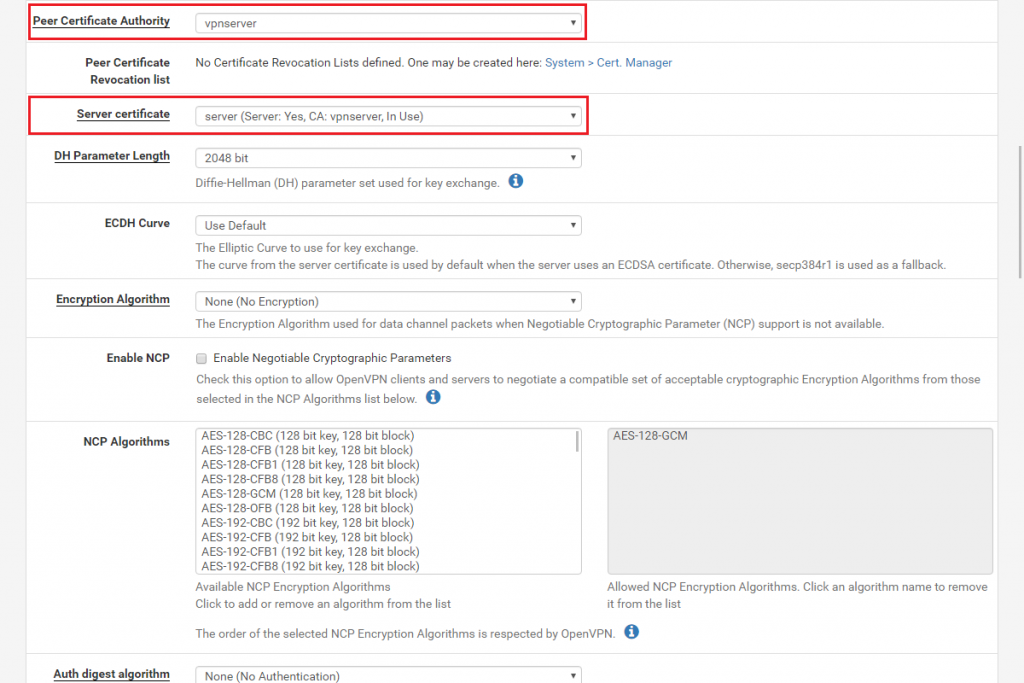

На этой же вкладке продолжая настройки, указываем:

- Peer Certificate Authority – выбираем сертификат CA, созданный ранее;

- Server certificate – выбираем созданный серверный сертификат;

Остальные параметры можно выставить, как на скриншоте ниже:

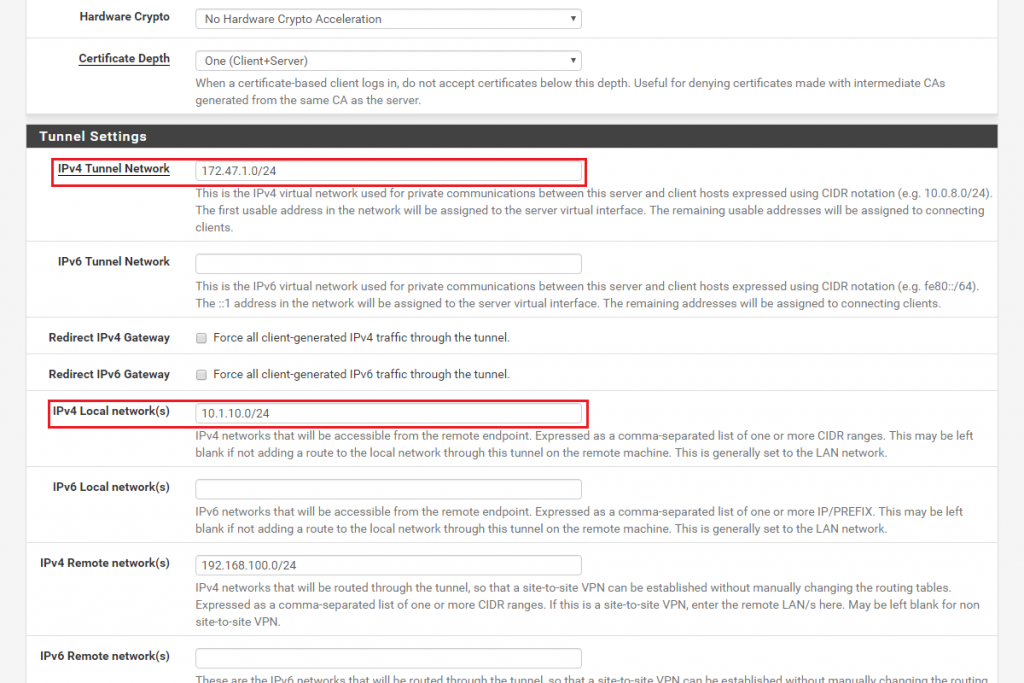

В качестве последних параметров указываются сетевые настройки данного туннеля. Здесь следует обратить внимание на следующие пункты:

- IPv4 Tunnel Network – прописываем туннельную сеть;

- IPv4 Local network(s) – прописываем локальные подсети, доступ до которых должны получить удалённые клиенты, используя данный туннель;

- IPv4 Remote network(s) – прописываем удалённые подсети, если нам также необходимо получать доступ к ним, используя туннель.

Все остальные настройки можно оставить без изменения.

Таким образом, в настройках туннеля прописали, что клиенты со стороны микротика будут иметь доступ к подсети 172.47.1.0/24, а мы, со стороны pfSense будем иметь доступ к подсети 10.1.10.0/24.

Нажимаем на кнопку save для сохранения данных.

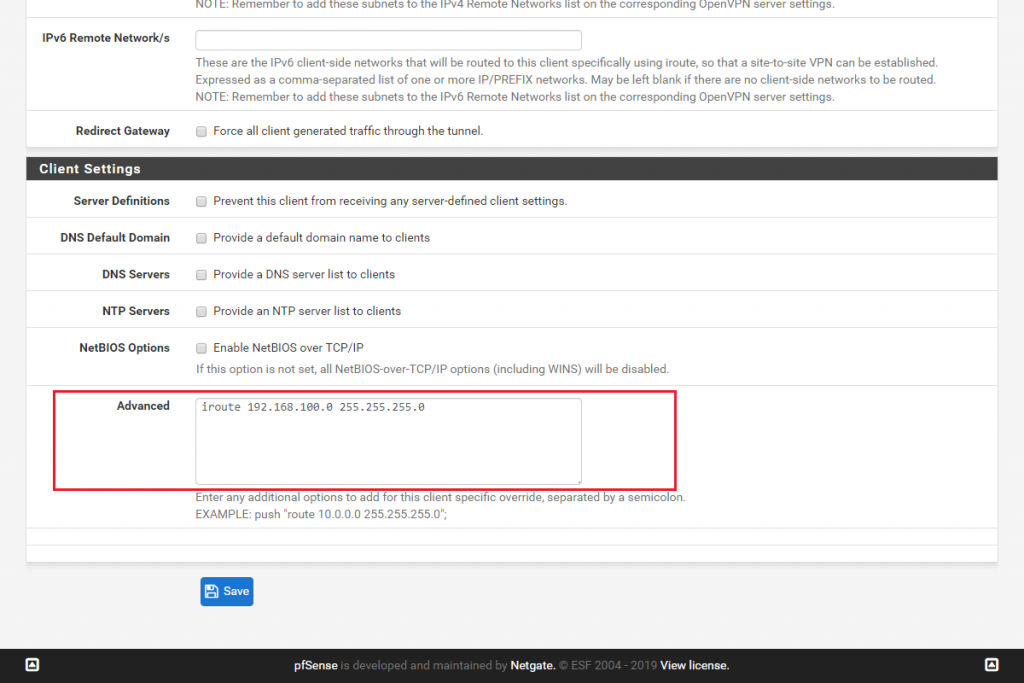

Теперь необходимо прописать маршрутизацию. В этом же разделе переходим на вкладку Client Specific Overrides. В списке серверов (Server List) выбираем ранее созданный и опускаемся в самый низ вкладки, к разделу Client Settings.

В параметре Advanced прописываем:

iroute 192.168.100.0 255.255.255.0

таким образом, добавив необходимый маршрут.

На этом настройки со стороны pfSense завершены.

Теперь необходимо настроить клиент со стороны Mikrotik. Для этого подключимся к нему, используя программу WinBox. Также можно подключиться и по web, используя обычный браузер, но в этом случае вид вкладок будет несколько отличаться от представленного на скриншотах.

Для начала производим импорт ранее выгруженного сертификата. Для этого переходим на вкладку System -> Sertificates и нажимаем кнопку Import.

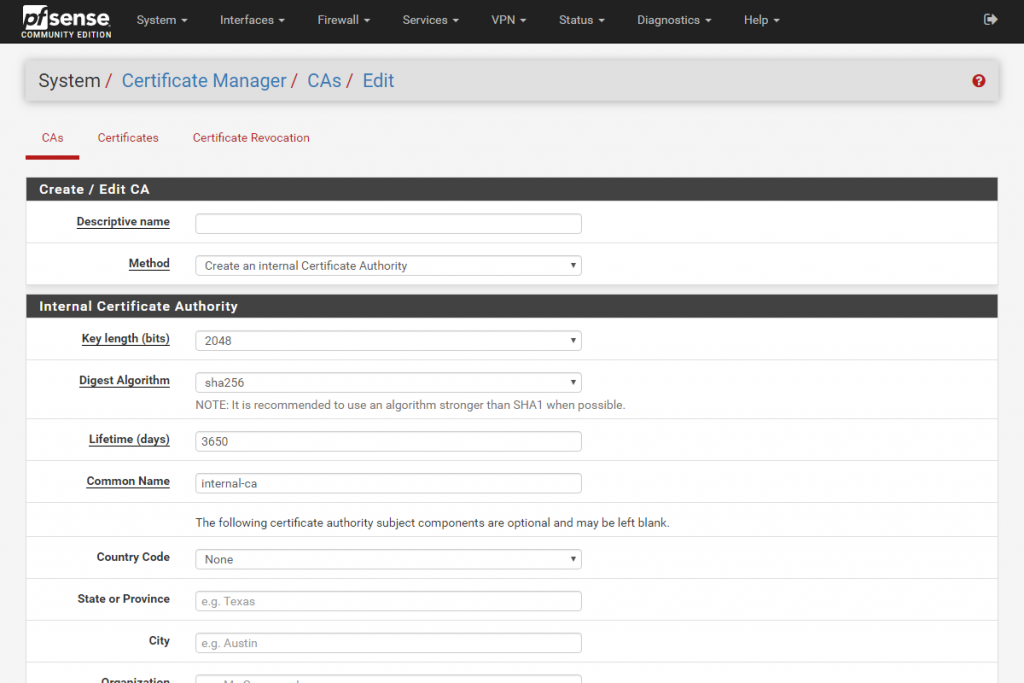

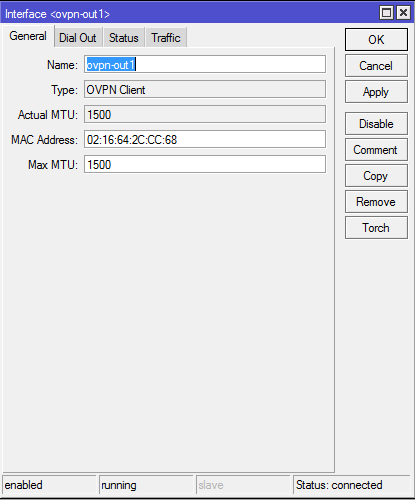

После успешного импорта сертификата, создаём новое OpenVPN подключение на вкладке PPP (OVPN Client).

На вкладке General нового подключения, указываем имя подключения в графе Name.

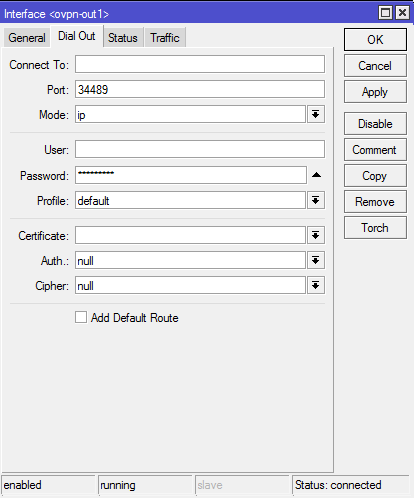

Для настройки переходим на вкладку Dial Out. Здесь заполняем следующие параметры:

- Connect To – указываем IP адрес pfSense, с которым будем устанавливать соединение;

- Port – указываем такой же порт, как и в основных настройках подключения ( Рис. 4. Основные настройки подключения );

- User – указываем пользователя для подключения;

- Password – пароль для подключения;

- Certificate – выбираем загруженный ранее сертификат.

Если всё выполнили верно, то в правом нижнем углу статуса увидим Status: connected. После чего можно проверять доступность подсетей и серверов через туннель. На этом статья по настройке OpenVPN туннеля между pfSense и Mikrotik завершена.

Остались вопросы?

Я - Компаниец Никита, менеджер компании Voxlink. Хотите уточнить детали или готовы оставить заявку? Укажите номер телефона, я перезвоню в течение 3-х секунд.

категории

- DECT

- Linux

- Вспомогательный софт при работе с Asterisk

- Интеграция с CRM и другими системами

- Интеграция с другими АТС

- Использование Elastix

- Использование FreePBX

- Книга

- Мониторинг и траблшутинг

- Настройка Asterisk

- Настройка IP-телефонов

- Настройка VoIP-оборудования

- Новости и Статьи

- Подключение операторов связи

- Разработка под Asterisk

- Установка Asterisk

VoIP оборудование

ближайшие курсы

Новые статьи

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

База знаний

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас