Обзор настройка и установка утилиты nmap, а так же примеры использования

Nmap это довольно мощный инструмент для работы в сети который пригодится любому кто сталкивается работой в компьютерных сетях особенно если вы работаете в незнакомой для себя сети, например вы фрилансер а не системный администратор у себя на предприятии. Сегодня познакомимся с установкой этой утилиты и приведём примеры как можно её использовать для самых распространённых задач. […]

Nmap это довольно мощный инструмент для работы в сети который пригодится любому кто сталкивается работой в компьютерных сетях особенно если вы работаете в незнакомой для себя сети, например вы фрилансер а не системный администратор у себя на предприятии.

Сегодня познакомимся с установкой этой утилиты и приведём примеры как можно её использовать для самых распространённых задач.

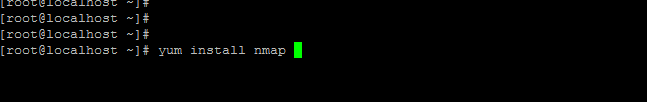

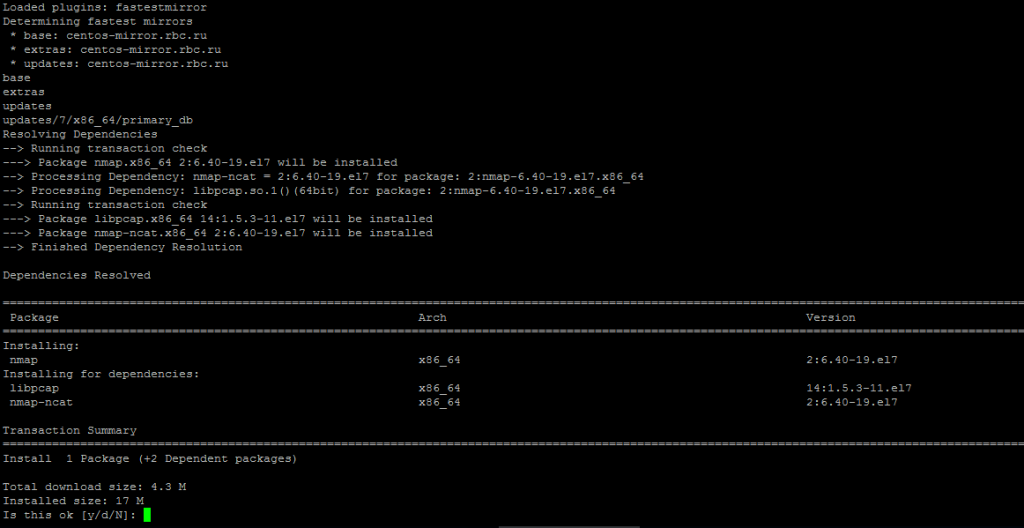

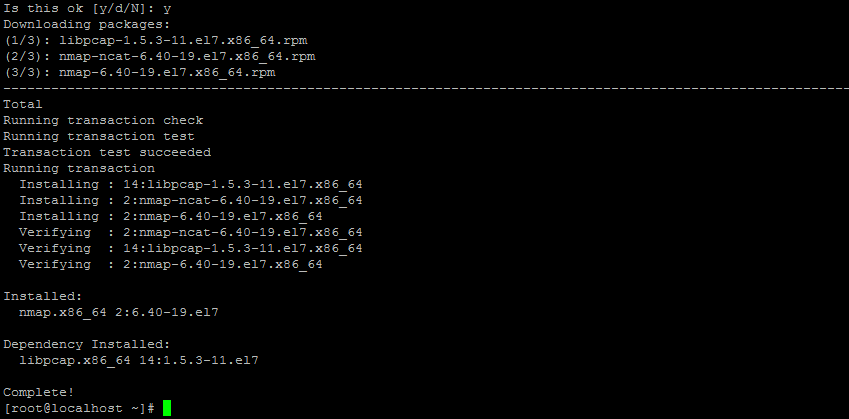

Процесс установки крайне прост.

В командной строке пишем

yum install nmap

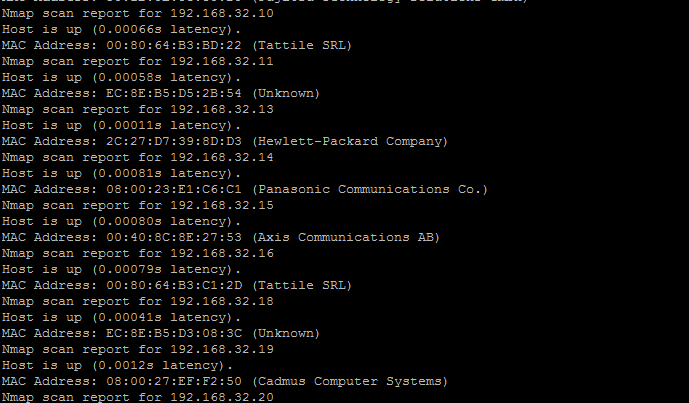

Далее можно просканировать нашу сеть и понять какие адреса в ней вообще есть и активны

Для этого

нам понадобится опция –sP заодно позволяет узнать имя хоста и мак адрес

так как моя тестовая машина находится в 32 подсети то соответственно команда

будет выглядеть следующим образом

nmap -sP 192.168.32.0/24

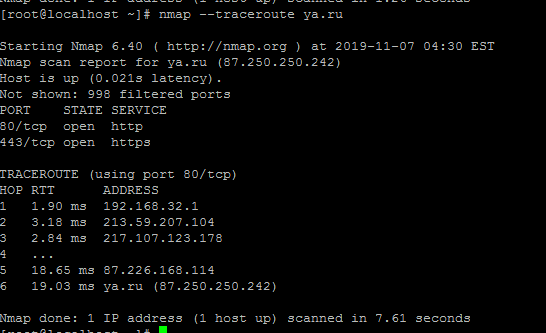

В nmap присутствует возможность помотреть маршрут по которому пакеты идут до заданного хоста, для этого применяется опция –traceroute

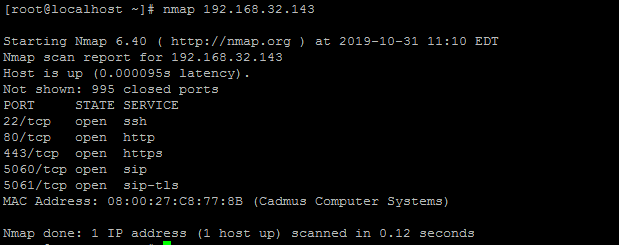

Так же можно посмотреть какие порты открыты для интересующего вас хоста

В простом виде для этого не требуется никаких дополнительных опций

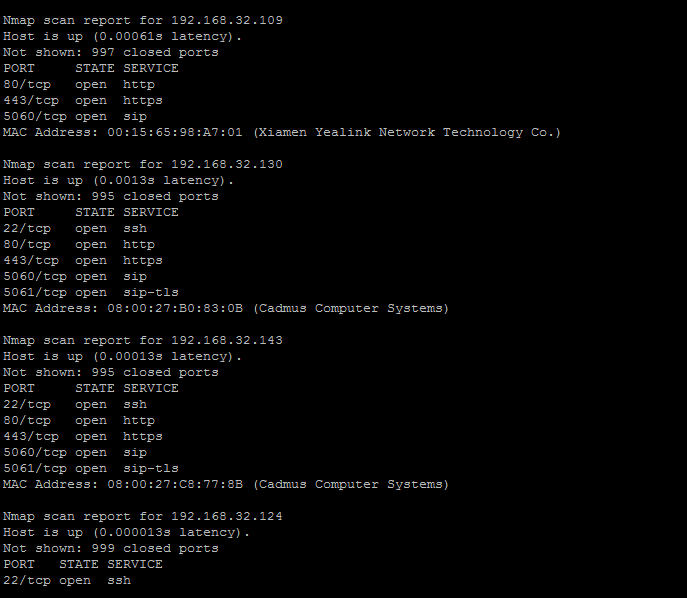

просканируем хост 192.168.32.143

для этого вводим следующую команду

nmap 192.168.32.143

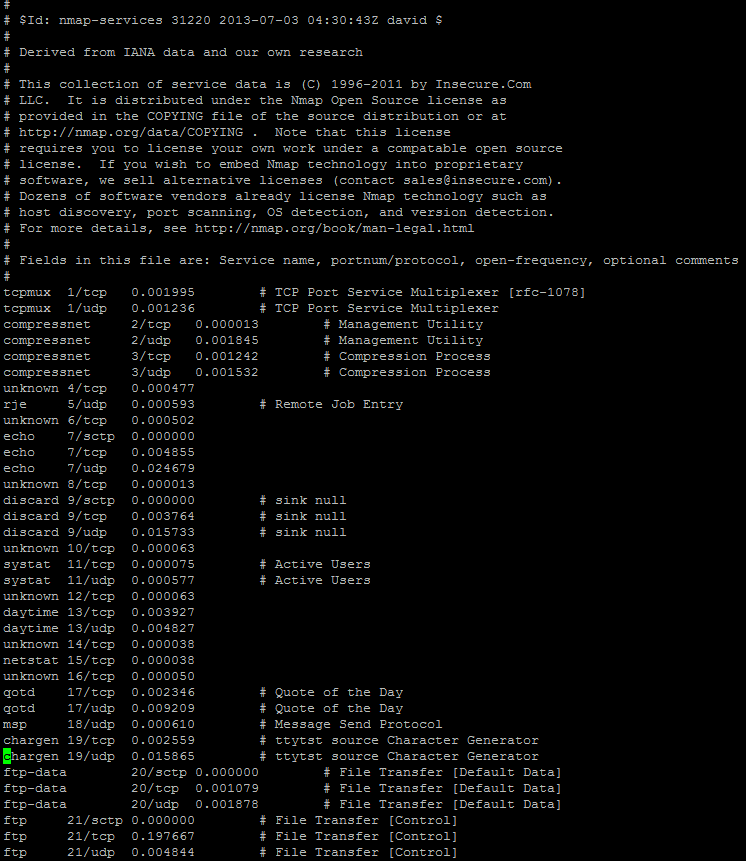

Так же доступно быстрое сканирование портов с помощью опции –F при котором будут сканироваться только порты указанные в файле /usr/share/nmap/nmap-services

выглядит он следующим образом

Порты бывают в разных состояниях а именно:

- open – означает что порт открыт и принимает запросы на ТСР или UDP соединение

- closed порт доступен , то есть он отвечает нашей утилите но не используется ничем, такие порты могут дать понять что по заданному адресу вообще есть работающая машина

- filtered невозможно определить открыт ли порт по тому что фильтрация пакетов фильтрует все запросы nmap до этого порта , делается это брэндмауером или к примеру настройками фаервола на роутере , на такие порты nmap шлет несколько запросов чтобы убедится что дело именно в фильтрации а не в неполадках в сети

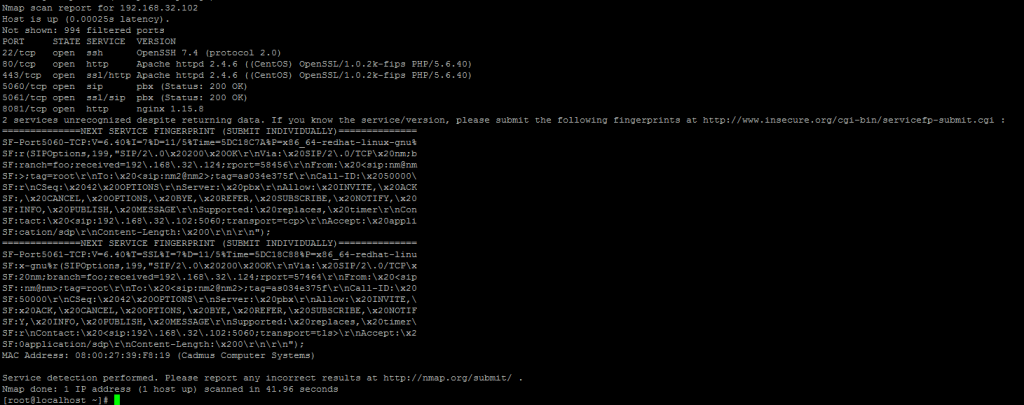

Так же nmap умеет определять версию службы которая находится на открытом порте

для этого используется ключ –sV но стоит отметить что такое сканирование занимает довольно много времени , и не стоит слишком сильно полагается на эти данные , так и на данные о службе вообще, так же с этой опцией выводится и тип операционной системы на хосте

Сейчас nmap может распознать примерно 350 служб , а если видит службу которую не может определить он выдаёт специальную информацию о ней и адрес в сети куда её скинуть, благодоря таким вот записям и создаётся база служб в nmap

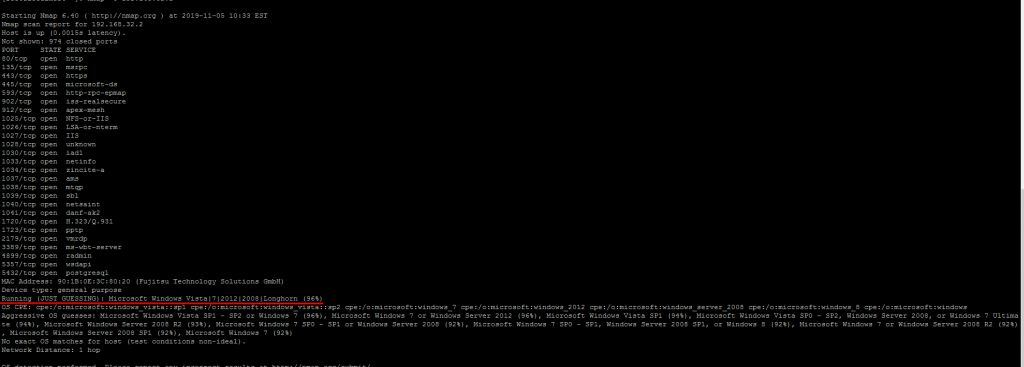

Служб так же есть отдельная функция определения ОС на хостах

включается она опцией –о просканируем нашу машину

как видим точно узнать версию ОС не удалось но в таких случаях nmap пытается угадать, а так же предлагает перейти по ссылке и если вы точно знаете какая ОС используется на данном хосте , то наполнить набор её характеристик на сайте, этим вы пополните базу данных nmap.

Так же возможно сканировать порты для хостов для целой сети или её фрагментов пример

nmap 192.168.32.0/24

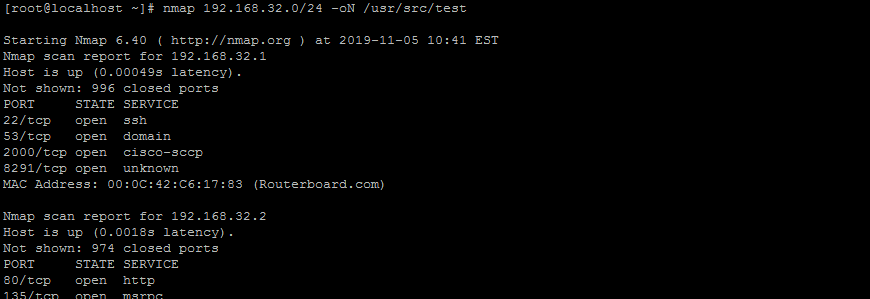

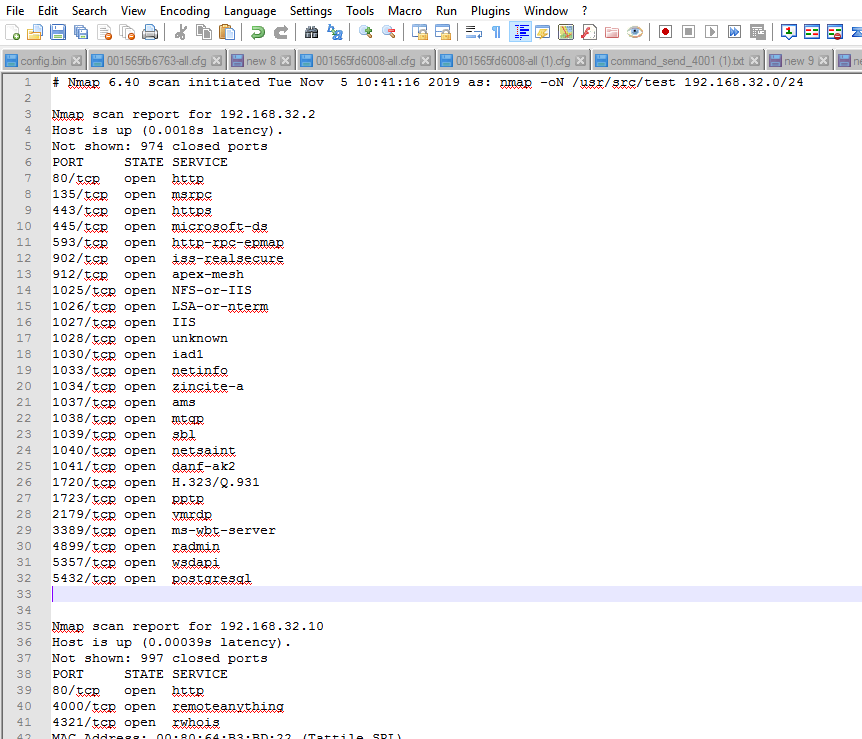

Имеется возможность сохранять результаты сканирования в файл, для этого используется опция –oN Формат следующий:

nmap <хост или диапазон> -oN <путь к файлу>, пример :

nmap 192.168.32.0/24 -oN /usr/src/test

так он выглядит уже открытый на Windows машине с помощью Notepad++

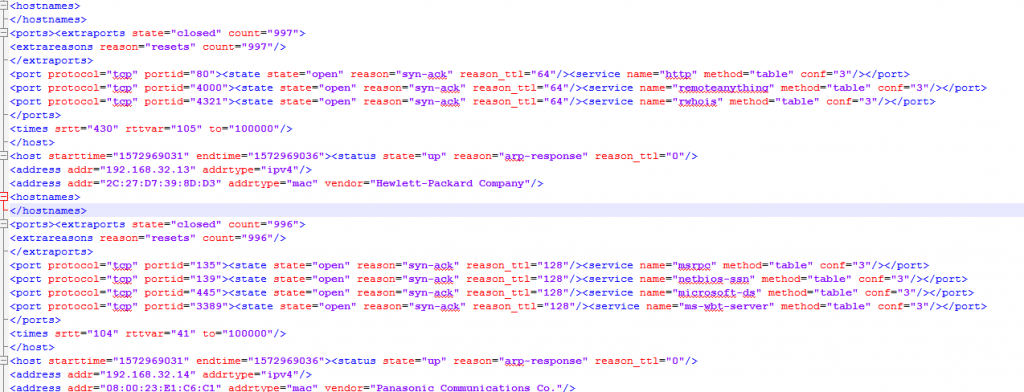

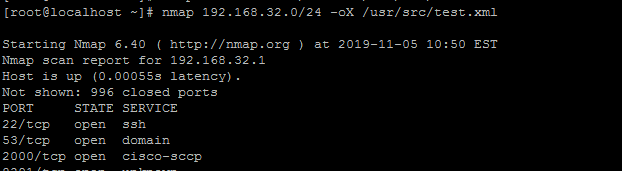

Так же есть вывод в формате XML

Делается всё точно также как и с простым выводом

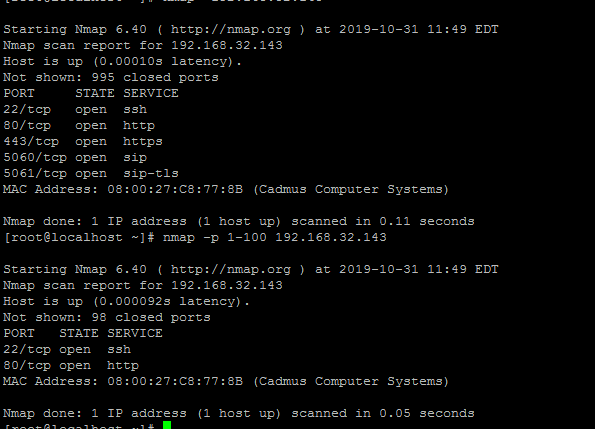

Есть возможность сканировать порты в заданном вами диапазоне, например если вы точно знаете что ищете для этого используется опция –p <диапазон портов>

на следующем скриншоте наглядно видна разница между простом сканированием и с применением этой опции

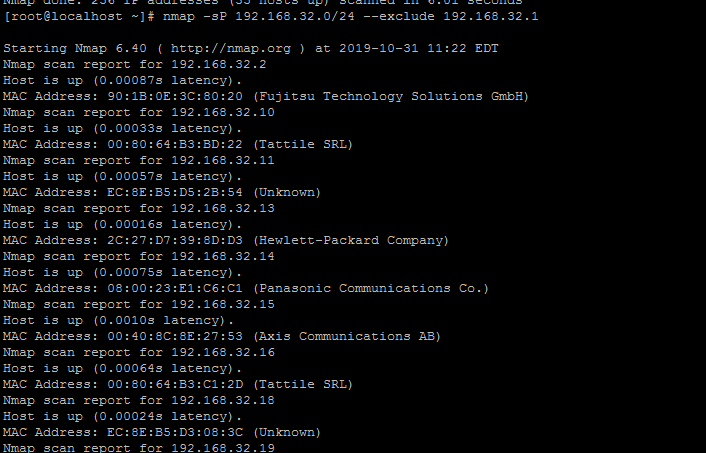

Так же можно сканировать сети исключая заведомо ненужные вам хосты, например те которые заведомо негативно будут реагировать на сканирование например исключим сканирование нашего роутера, для этого нам понадобится опция –exclude таким образо команда сканирования будет выглядеть следующим образом

nmap -sP 192.168.32.0/24 --exclude 192.168.32.1

Как видим указанный нами хост пропущен и первый в списке становится 192.168.32.2

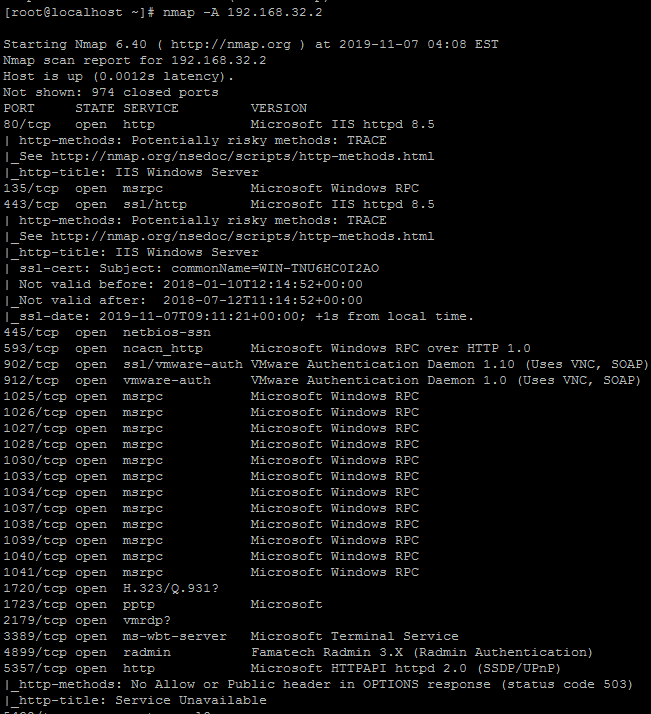

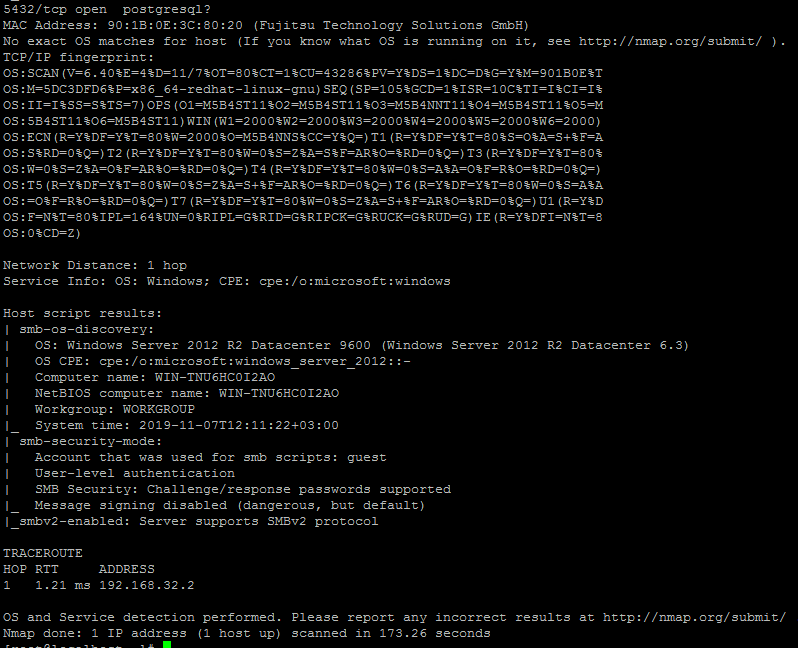

Так же есть комплексная опция агрессивного сканирования –А которая включает в себя определение операционной системы (-о),сканирования версий протоколов (-sV), сканирование с использованием скриптов(-sC), а так же трасировку(—traceroute)

Стоит отметить что такое сканирование занимает длительное время даже для одного хоста, в моём случае сканирование одной машины заняло 173 секунды, комплексный анализ выглядит следующим образом:

В заключении хочется добавить, что данная утилита очень комплексная и отлично работает, может быть полезна всем и полезна как для сбора информации о сети или отдельном хосте , так и для отладки например вашего фаервола.

Остались вопросы?

Я - Виталий Шелест, менеджер компании Voxlink. Хотите уточнить детали или готовы оставить заявку? Укажите номер телефона, я перезвоню в течение 3-х секунд.

категории

- DECT

- Linux

- Вспомогательный софт при работе с Asterisk

- Интеграция с CRM и другими системами

- Интеграция с другими АТС

- Использование Elastix

- Использование FreePBX

- Книга

- Мониторинг и траблшутинг

- Настройка Asterisk

- Настройка IP-телефонов

- Настройка VoIP-оборудования

- Новости и Статьи

- Подключение операторов связи

- Разработка под Asterisk

- Установка Asterisk

VoIP оборудование

ближайшие курсы

Новые статьи

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

База знаний

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас