Настройка Fail2Ban

При наличии и использовании сервера или компьютера имеющего необходимость быть подключённым к интернету, ввиду своего функционала, необходимо побеспокоиться о безопасности. В частности правильно настроенный файерволл может преградить путь злоумышленнику, но не спасёт от атаки перебором или, как ещё называет «bruteforce». Поскольку было бы проблематично самостоятельно мониторить попытки подключения по логам было разработано и внедрено приложение […]

При наличии и использовании сервера или компьютера имеющего необходимость быть подключённым к интернету, ввиду своего функционала, необходимо побеспокоиться о безопасности. В частности правильно настроенный файерволл может преградить путь злоумышленнику, но не спасёт от атаки перебором или, как ещё называет «bruteforce». Поскольку было бы проблематично самостоятельно мониторить попытки подключения по логам было разработано и внедрено приложение fail2ban.

Его основной задачей является просматривание событий лога и временная блокировка источника большого количества неверных попыток авторизации. После чего передаются соответствующие команды для перестраивания цепочек iptables.

- Проверка наличия \ Установка

Приложение довольно распространено и зачастую уже входит в состав операционной системы. Проверить наличие можно несколькими способами и вот некоторые из них:

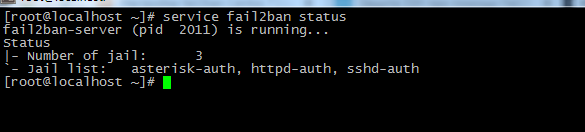

# service fail2ban statusПроверка запущенного сервиса. Самый очевидный признак наличия и работы приложения.

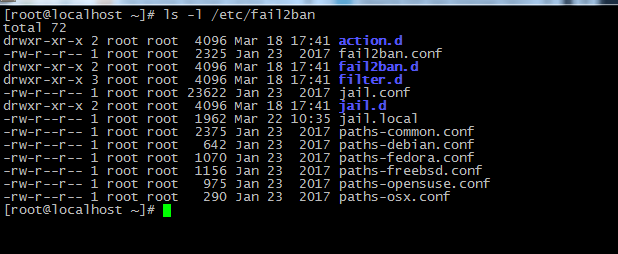

# ls -l /etc/fail2banПроверка наличия файлов конфигурации и «белого листа»

Если у Вас результат команд примерно, как на скринах выше – значит приложение уже установлено и запущено. Если это не так проделаем несколько шагов по его установке.

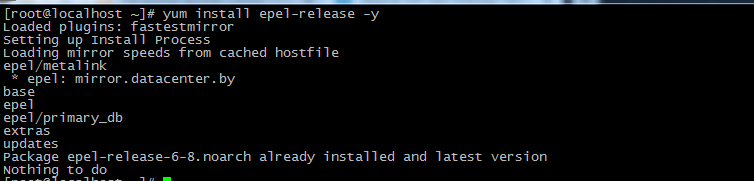

# sudo yum install epel-release -yКак уже говорилось ранее, программа часто используется и поэтому включена в официальный репозиторий EPEL. Для установки сначала добавляем репозиторий.

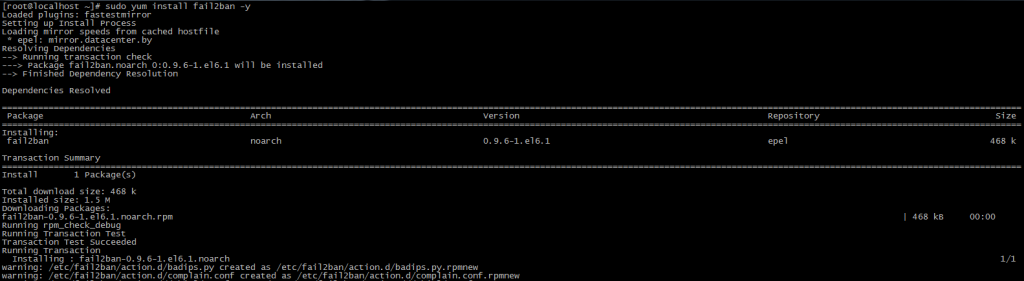

# sudo yum install fail2ban –y

После установки будет доступен базовый функционал и останется лишь запустить демон:

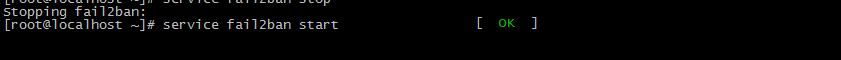

# sudo service fail2ban start

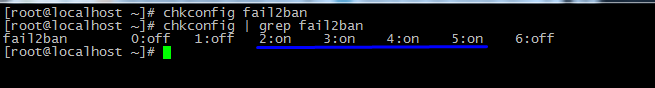

И не забыть добавить его в автозапуск:

Если Вы видите то же что и на скриншотах установка завершена успешно далее следует заняться более детальной настройкой.

2. Настройка

Выше мы уже заглядывали в директорию с конфигурационными файлами приложения. Сейчас же рассмотрим их значение и применение подробнее. Основные из них:

- fail2ban.conf – основные конфигурации

- jail.conf – настройка запрещающих событий

- jail.d – папка для настройки запрещающих событий

- action.d – файлы в которых хранятся обработчики запрещённых событий

- filter.d – файлы в которых задаются алгоритмы парсинга логов на предмет попыток несанкционированного доступа

Менять параметры в существующих файлах бессмысленно и бесполезно. Вместо этого в нужной директории создаётся клон файла, который вы хотели бы отредактировать, но с заменой расширения на *.local. Например, самый распространённый вариант:

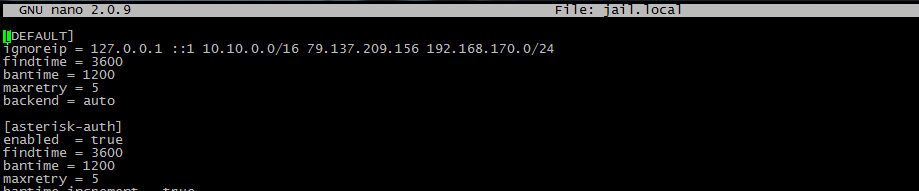

# cp /etc/jail.conf /etc/jail.localРассмотрим содержимое этого файла. Он делится на блоки в зависимости от назначения и правил обработки. В секции [DEFAULT] содержатся настройки наследуемые всеми остальными, после него создаются отдельные. В большинстве случаев достаточно настроек по умолчанию, но если есть необходимость можно вмешаться и повысить безопасность или наоборот исключить отдельные ip или целые подсети из сканирования.

Теперь разберём параметры внутри каждого блока:

Ignoreip – задаёт список ip-адресов, которые будут навсегда исключены из сканирования и даже при n-ом обращении с неверными данными авторизации – ничего не будет производиться. Удобно сюда добавить локальную и административную подсеть, а так же удалённых сотрудников обслуживания.

Bantime – как можно догадаться из названия, этот параметр указывает на какое время будет блокирован источник неправильных обращений.

Maxretry – количество попыток прежде чем будут предприняты меры ограничения доступа

Findtime – время которое выделено на поиск и расчет значения «Maxretry»

Рассмотрим пример:

Пропустим секцию [DEFAUL] и разберём настройки [asterisk-auth]. Согласно параметрам:

- правило включено

- поиск осуществляется за последний час

- бан будет выдан на 20 минут

- после 5 неверных попыток авторизации

Вот таким способом можно задать условия блокировки. Так же существует ряд других параметров:

Banaction – этот параметр хранит в себе файлы конфигурации способа блокировки, который будет применён в этой секции. Как правило указывает на файл в /etc/fail2ban/action.d/. По умолчанию осуществляется правка цепочек iptables.

Action – этот параметр определяет дополнительные действия производимые системой после предыдущего действия. Здесь требуется указать: имя, порт, протокол передачи, назначение и сценарий.

3. Уведомления об активации на почту

При необходимости уведомлять администратора о попытках взлома – можно настроить отправку сообщений на его почту.

Для настройки есть два параметра:

Destmail – согласно названию, здесь указывается получатель сообщения. По умолчанию это: root@localhost

Mta – почтовый агент через который будет осуществляться передача. Если Вы используете SendMail, значение менять не нужно.

Для проверки отправки почты можно просмотреть файл:

# nano /var/mail/mail4. Настройка привязки к приложениям

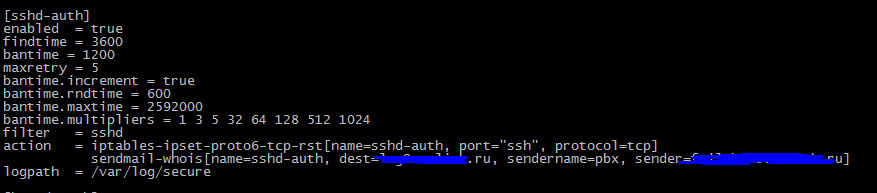

После блока [DEFAULT] будут идти отдельные вида [название_приложения] в них можно использовать особые аргументы:

Filter – сообщает приложению файл конфигурации с описанием предмета поиска в логе. Как правило хранится в директории /etc/fail2ban/filter.d

Logpath – указывает путь к анализируемым файлам логов.

В каждой наследуемой секции можно переопределять параметры заданные по умолчанию. Здесь есть заранее прописанные правила для ssh,http,ftp и прочих средств доступа. Для их активации нужно заменить значение параметра «enabled = true».

Для примера перепишем секцию защищающую доступ по SSH:

5. Работа через iptables

Обычно донастраивать iptables нет необходимости, но всё же остановимся на нём, чтобы понимать, как осуществляется взаимодействие с приложением fail2ban. Рассмотрим файл /etc/fail2ban/action.d/iptables-multiport.conf

В нём описываются действия, которые будут предприняты после того, как система определит злоумышленника и перейдёт от анализа к «обороне».

Первое действие:

actionstart = <iptables> -N f2b-<name>

<iptables> -A f2b-<name> -j <returntype>

<iptables> -I <chain> -p <protocol> -m multiport --dports <port> -j f2b-<name>Т.е. весь входящий трафик с целевого порта обрабатывается цепочкой f2b-имя_службы. В данный момент весть трафик заворачивается обратно в вызывающую цепочку без каких-либо изменений. Но теперь мы можем задать дополнительные условия.

Второе:

actionstop = <iptables> -D <chain> -p <protocol> -m multiport --dports <port> -j f2b-<name>

<iptables> -F f2b-<name>

<iptables> -X f2b-<name>Служит напротив – для удаления цепочек. Теперь, когда нужно будет прерывать попытки доступа с некоторого ip приложение выполнит команду:

actionban = <iptables> -I f2b-<name> 1 -s <ip> -j <blocktype>Здесь мы отбрасываем все пакеты с конкретного ip, не пытаясь их анализировать. После того как истёк период блокировки правило отменяется через команду:

actionunban = <iptables> -D f2b-<name> -s <ip> -j <blocktype>После того как все действия произведены проверим корректность настроек выполнив команду:

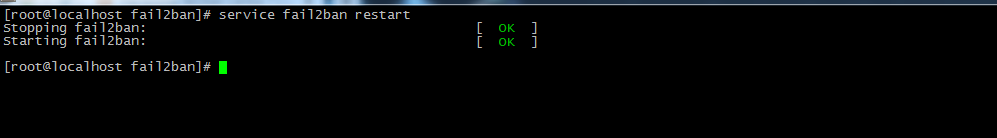

# sudo fail2ban-client –dИ если всё прошло без уведомлений об ошибках выполним перезапуск сервиса:

# sudo service fail2ban-client restart

Для тестирования можно несколько раз попробовать зайти на целевой сервис с неправильными данными авторизации. Когда Вы достигните настроенного ограничения, сервер перестанет даже выдавать запрос на авторизацию.

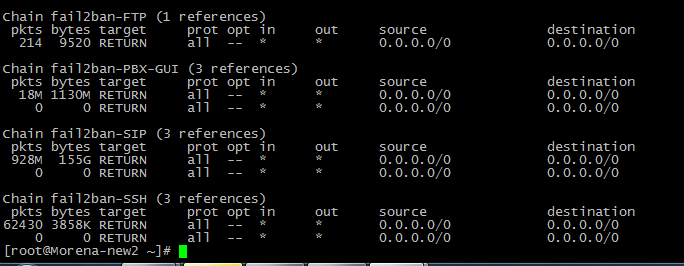

Наличие или отсутствие блокирующих цепочек можно просмотреть через команду:

Iptables –L –nvВ самом низу будет ряд цепочек:

Если необходимо удалить цепочку или правило: просто воспользуйтесь управлением iptables через консоль.

Остались вопросы?

Я - Кондрашин Игорь, менеджер компании Voxlink. Хотите уточнить детали или готовы оставить заявку? Укажите номер телефона, я перезвоню в течение 3-х секунд.

категории

- DECT

- Linux

- Вспомогательный софт при работе с Asterisk

- Интеграция с CRM и другими системами

- Интеграция с другими АТС

- Использование Elastix

- Использование FreePBX

- Книга

- Мониторинг и траблшутинг

- Настройка Asterisk

- Настройка IP-телефонов

- Настройка VoIP-оборудования

- Новости и Статьи

- Подключение операторов связи

- Разработка под Asterisk

- Установка Asterisk

VoIP оборудование

ближайшие курсы

Новые статьи

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

База знаний

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас