Настройка Firewall в FreePBX 14

На веб интерфейсе астериска есть довольно простой инструмент для настройки фаервола для нашей ай-пи телефонии, он подходит для тех кто не особо знаком с iptables linux и позволяет настроить доступа к серверу прямо с веб интерфейса. Для этого проверяем есть ли соответствующий модуль: Если его нет то устанавливаем.После установки появляется соответствующее меню : Смотрим, что […]

На веб интерфейсе астериска есть довольно простой инструмент для настройки фаервола для нашей ай-пи телефонии, он подходит для тех кто не особо знаком с iptables linux и позволяет настроить доступа к серверу прямо с веб интерфейса.

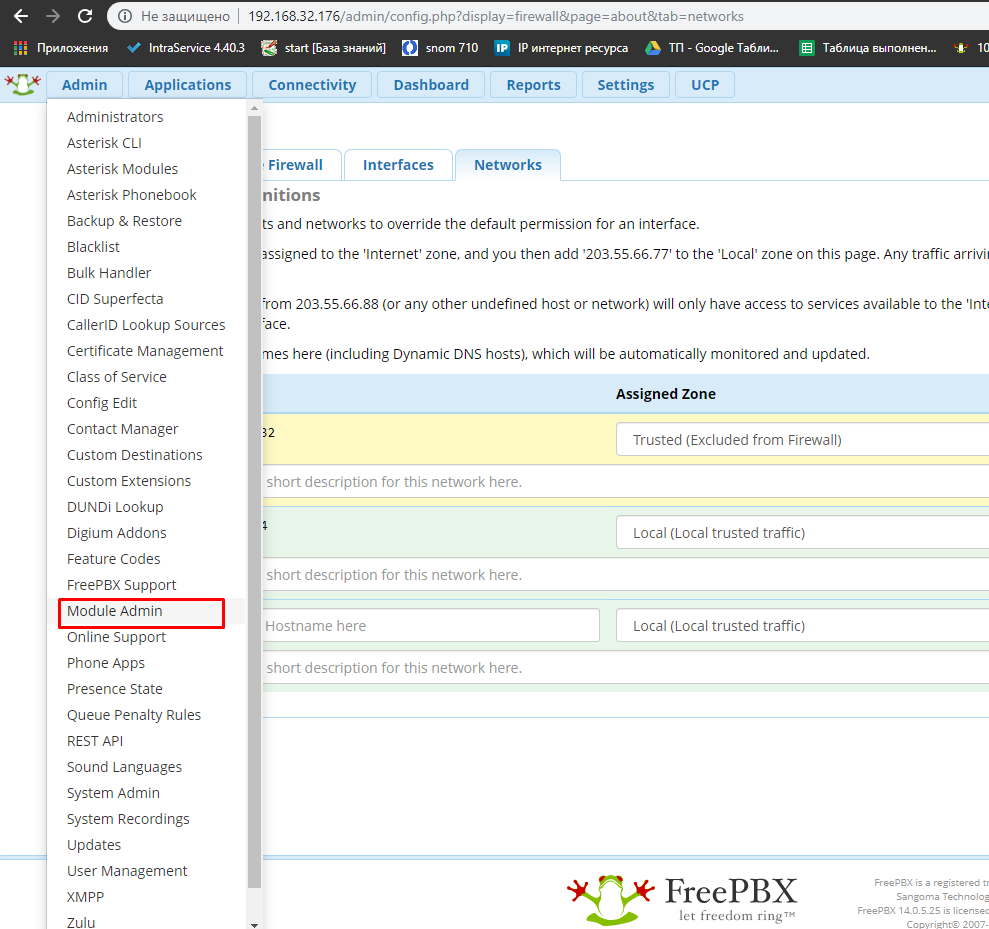

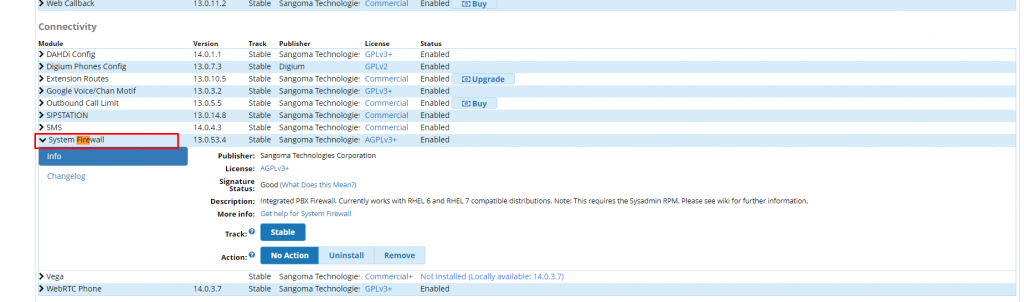

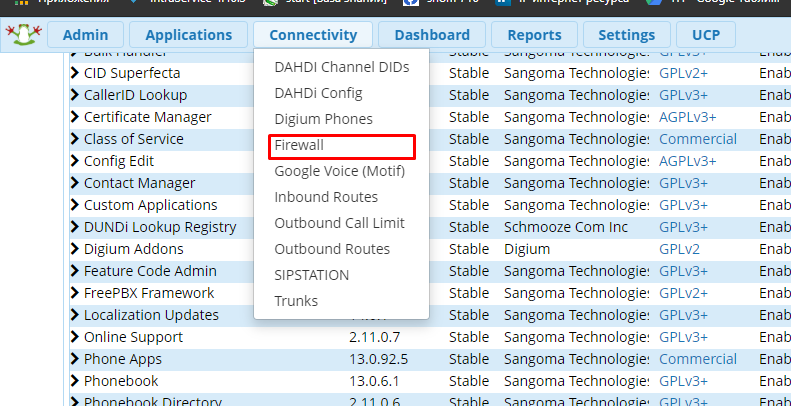

Для этого проверяем есть ли соответствующий модуль:

Если его нет то устанавливаем.

После установки появляется соответствующее меню :

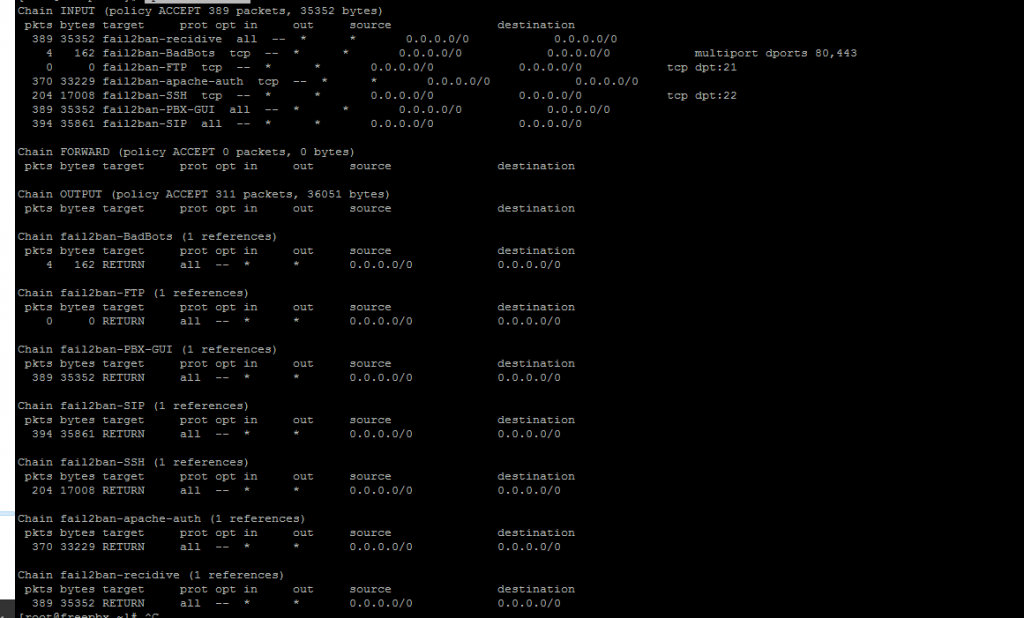

Смотрим, что сейчас firewall у нас пустой командой iptables -L –nv

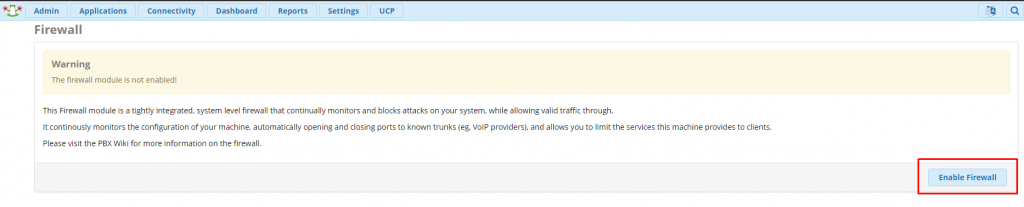

Далее включаем фаервол

И переходим к следующей вкладке Responsive Firewall.

Отключаем тут всё, эти настройки позволяют ограниченное количество раз зарегистрироваться устройствам, которые бы при обычном сценарии сразу бы разблокировало.

Но если включено и попытка регистрации успешна, то удаленный ip затем добавляется в доверенную зону, у которой есть разрешение на использование этого протокола, и ему дополнительно предоставляется доступ к UCP.

Обратите внимание, что если вы явно предоставили доступ к протоколу внешним соединениям, эта фильтрация и ограничение доступа не будут использоваться. Это используется только тогда, когда входящее соединение обычно блокируется.

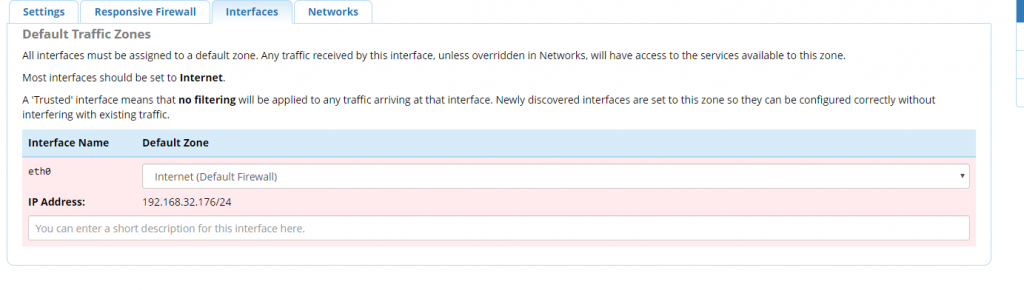

Следующая вкладка Interface. Тут всё просто: указываете какой интерфейс у вас смотрит во внутреннюю сеть, а какой в интернет, если такой имеется.

В данном случае у меня интерфейс один и он смотрит в роутер, так что ставим ему политику фаервола для доступа в интернет.

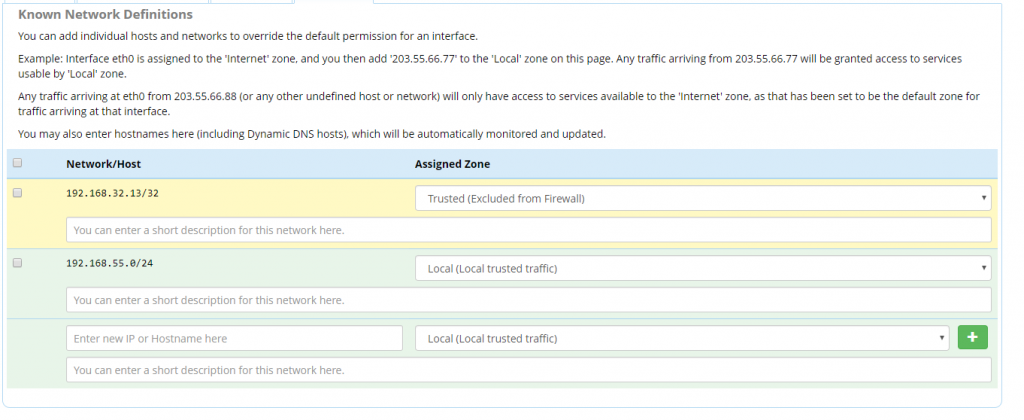

Следующая вкладка networks — она позволяет настроить политики доступа более избирательно, чем на интерфейсах (если он у вас один и нет возможности разграничить там).

Тут можно назначать политики безопасности для отдельных адресов и целых подсетей.

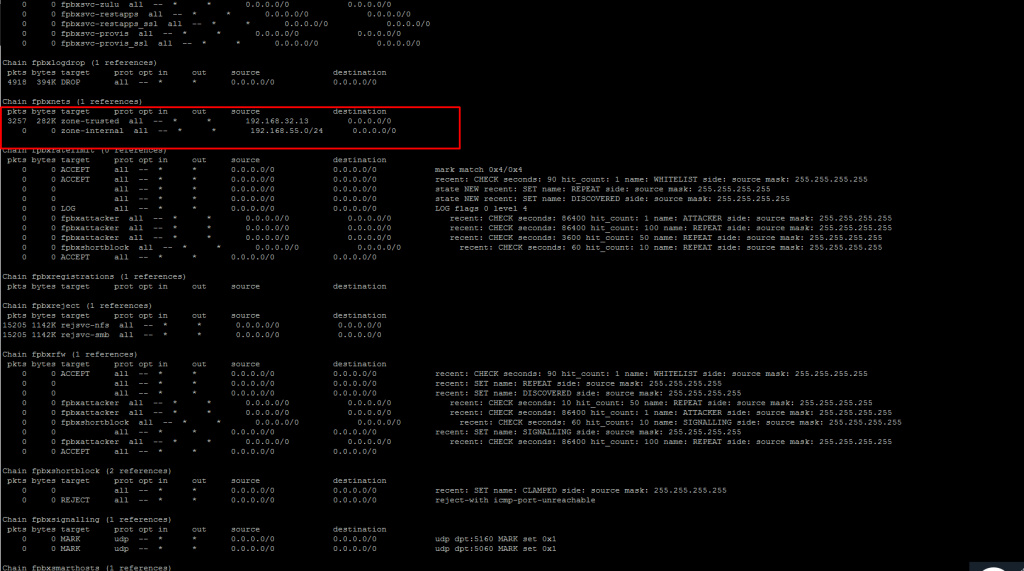

В данном скриншоте для адреса 192.168.32.13 разрешены любые действия и подключение с этого адреса вообще не попадает под правила фаервола.

А подесть 192.168.55.0/24(или более привычный вариант 192.168.55.0/255.255.255.0) является локальной. Например, из неё могут подключатся телефоны более детально эти политики настраиваются на вкладке services

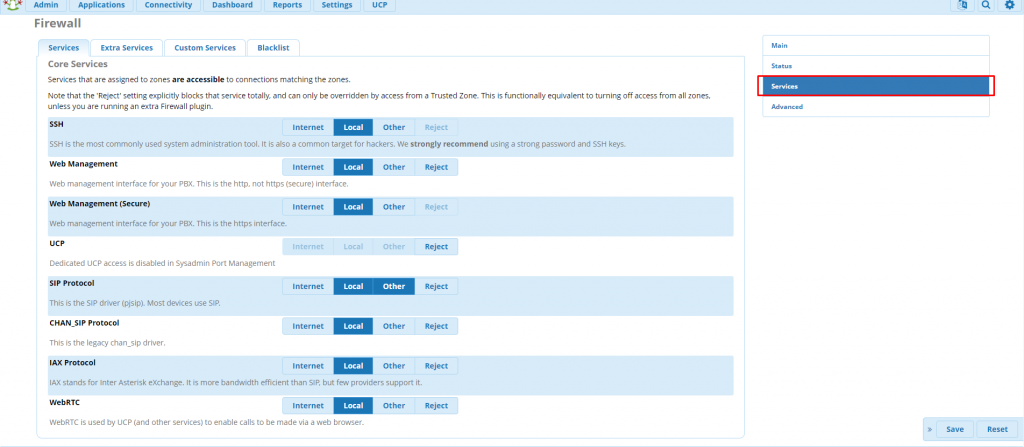

Тут можно выбрать какие протоколы доступны для каких политик безопасности.

На данном скриншоте все взаимодействия разрешены только для политики local.

SSH это доступ к консоли linux

Web Management доступ к веб интерфейсу по 80 порту (http)

Web Management (Secure) доступ к веб интерфейсу по 443 порту (https)

SIP Protocol возможность подключать телефоны ранки к АТС по sip

CHAN_SIP Protocol возможность подключать телефоны и транки к АТС по pjsip

IAX Protocol возможность подключать транки по протоколу iax(собственный протокол asterisk обычно используется для связи нескольких серверов телефонии)

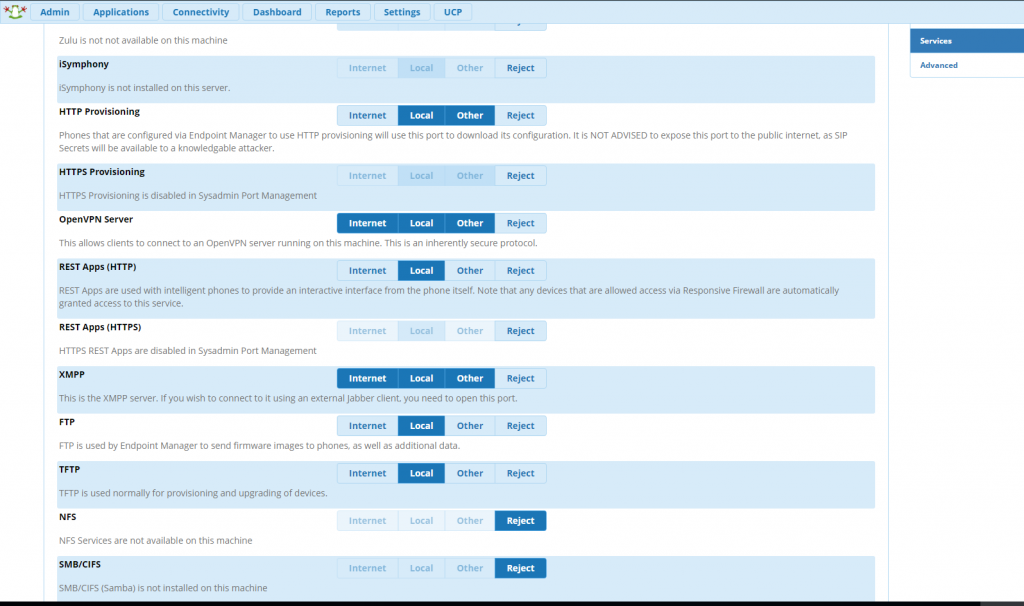

WebRTC – в двух словах, звонки из браузера но это отдельная обширная тема. Во вкладке extra services уже более специфичные вещи

Например, XMPP позволяет организовать чат между вашими сотрудниками через браузер.

ССЫЛКА на мою статью по XMPP

из нужного тут OpenVPN Server если используете

и TFTP для автопровижинга телефонов https://voxlink.ru/kb/ip-phones-configuration/escene/Provizhing-ip-telefona-Escene-292-N/

Фактически сервисы здесь — это связка порт-протокол, которые разрешаются для политик.

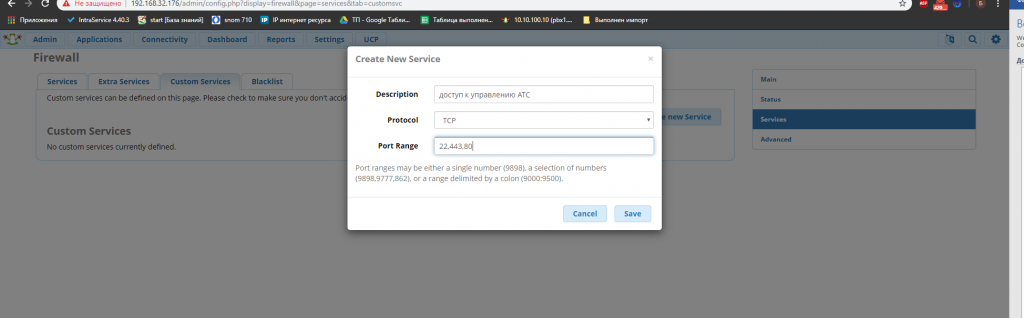

Во вкладке Custom Services можно сделать свою собственную связку

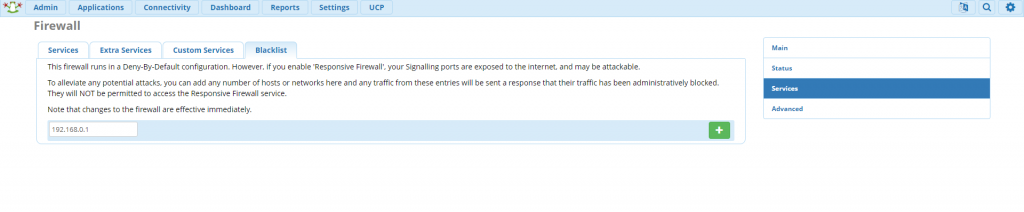

И вкладка Blacklist в которой можно принудительно забанить определённые адреса:

А вот так уже выглядит фаервол после включения его в веб интерфейсе:

Базовая настройка фаервола завершена.

Остались вопросы?

Я - Компаниец Никита, менеджер компании Voxlink. Хотите уточнить детали или готовы оставить заявку? Укажите номер телефона, я перезвоню в течение 3-х секунд.

категории

- DECT

- Linux

- Вспомогательный софт при работе с Asterisk

- Интеграция с CRM и другими системами

- Интеграция с другими АТС

- Использование Elastix

- Использование FreePBX

- Книга

- Мониторинг и траблшутинг

- Настройка Asterisk

- Настройка IP-телефонов

- Настройка VoIP-оборудования

- Новости и Статьи

- Подключение операторов связи

- Разработка под Asterisk

- Установка Asterisk

VoIP оборудование

ближайшие курсы

Новые статьи

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

База знаний

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас