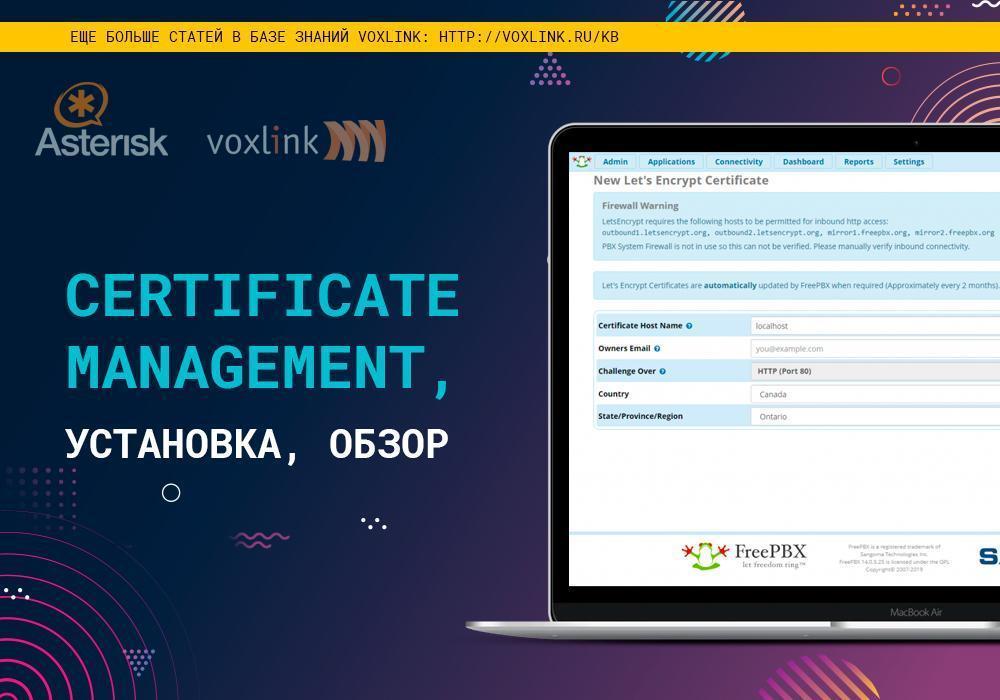

Certificate Management, установка, обзор

Для чего используется модуль Certificate Management? Модуль Certificate Management используется для управления сертификатами на вашем сервере FreePBX. В данной статье будем рассматривать этот модуль на FreePBX 14.0.5.25 Установка модуля Certificate Management Данный модуль можно установить в разделе Module Admin. Модуль находится в репозитории Standard. Чтобы попасть в модуль перейдите: В верхнем меню нажмите Admin В раскрывающемся […]

Для чего используется модуль Certificate Management?

Модуль Certificate Management используется для управления сертификатами на вашем сервере FreePBX.

В данной статье будем рассматривать этот модуль на FreePBX 14.0.5.25

Установка модуля Certificate Management

Данный модуль можно установить в разделе Module Admin. Модуль находится в репозитории Standard.

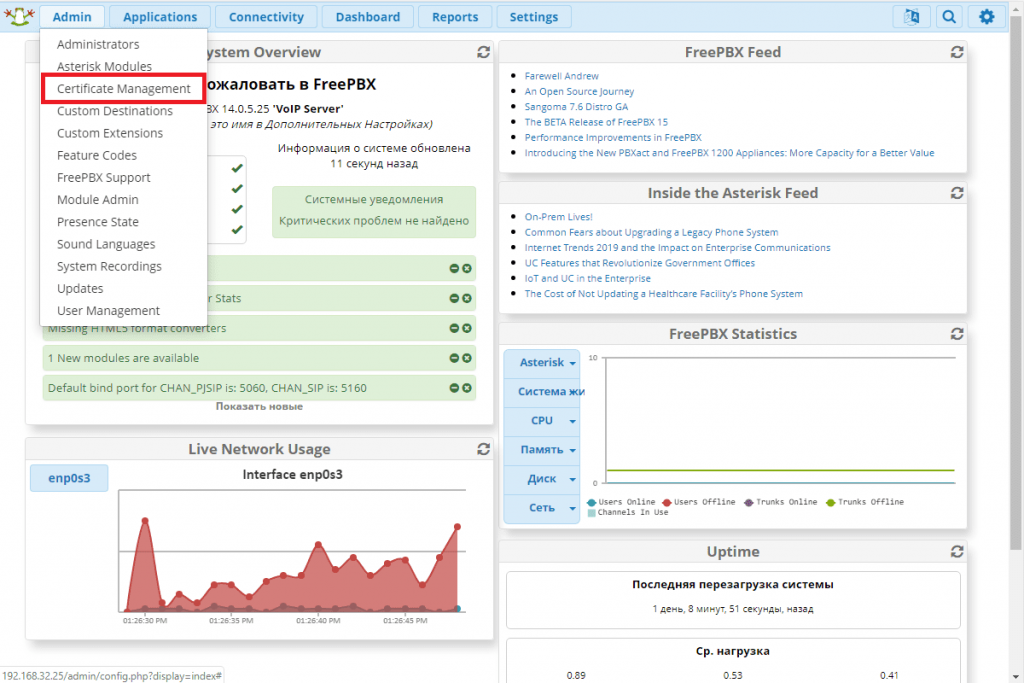

Чтобы попасть в модуль перейдите:

- В верхнем меню нажмите Admin

- В раскрывающемся списке нажмите Certificate Management

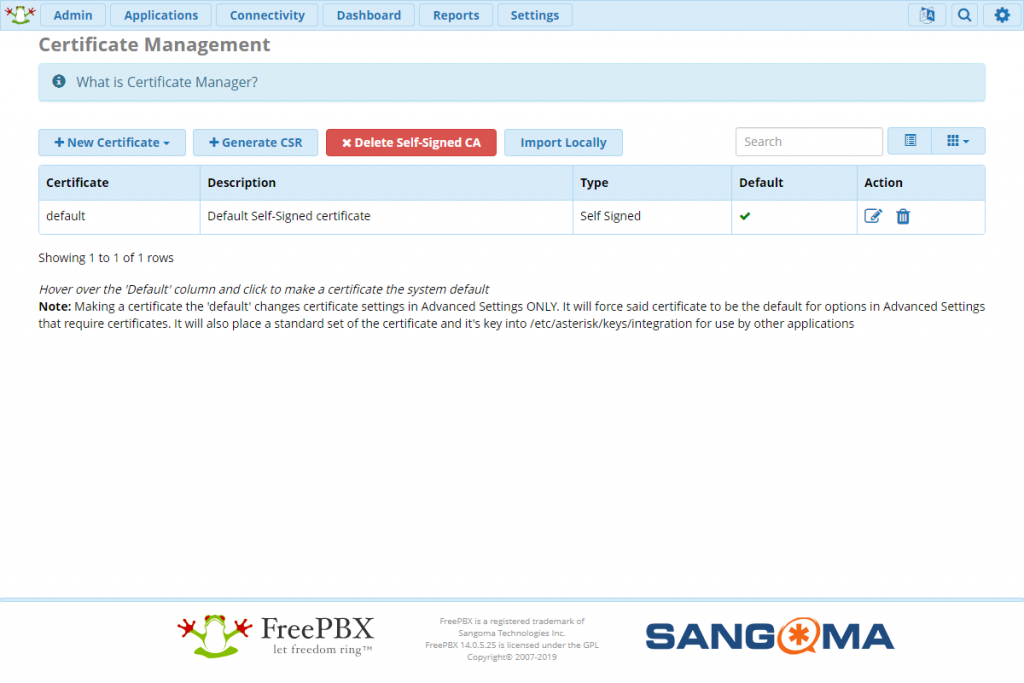

Certificate Management.

При первом входе в вашу АТС для вас будет создан самоподписанный сертификат по умолчанию.

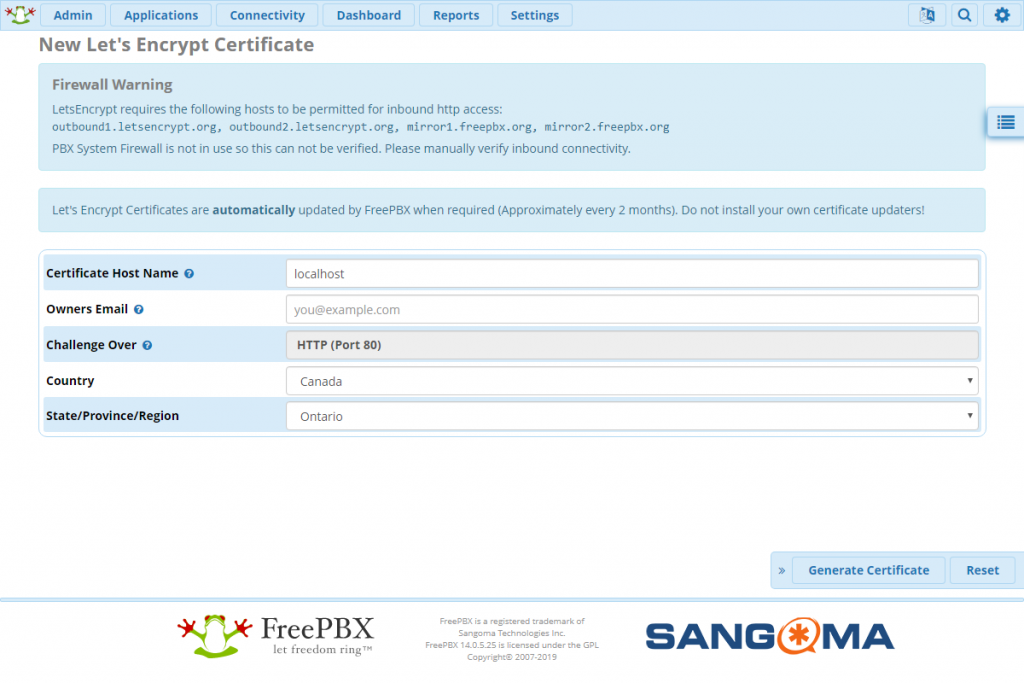

Generate Let’s Encrypt Certificate

Сертификаты Let’s Encrypt — это полностью 100% бесплатные сертификаты, которые создаются с помощью автоматизированного процесса, предназначенного для устранения текущего сложного процесса ручного создания, проверки, подписания, установки и обновления сертификатов для защищенных веб-сайтов.

Существует несколько обязательных параметров для создания сертификата Let’s Encrypt:

- Certificate Host Name: имя хоста, которое вы хотите использовать для вашего сертификата. Это должно быть полное доменное имя, которое указывает на вашу АТС.

- Owners Email: ваш адрес электронной почты. Это письмо предоставлено Let’s Encrypt для отправки вам важной информации о вашем сертификате.

- Challenge Over: единственный вариант здесь — HTTP (порт 80). Порт НЕ МОЖЕТ быть изменен.

- Country: Страна, в которой вы находитесь.

- State/Province/Region: штат/провинция/регион, в которой вы находитесь.

Как только вы закончите, нажмите «Generate Certificate». Ваш сертификат будет добавлен и будет автоматически обновляться примерно каждые 2 месяца.

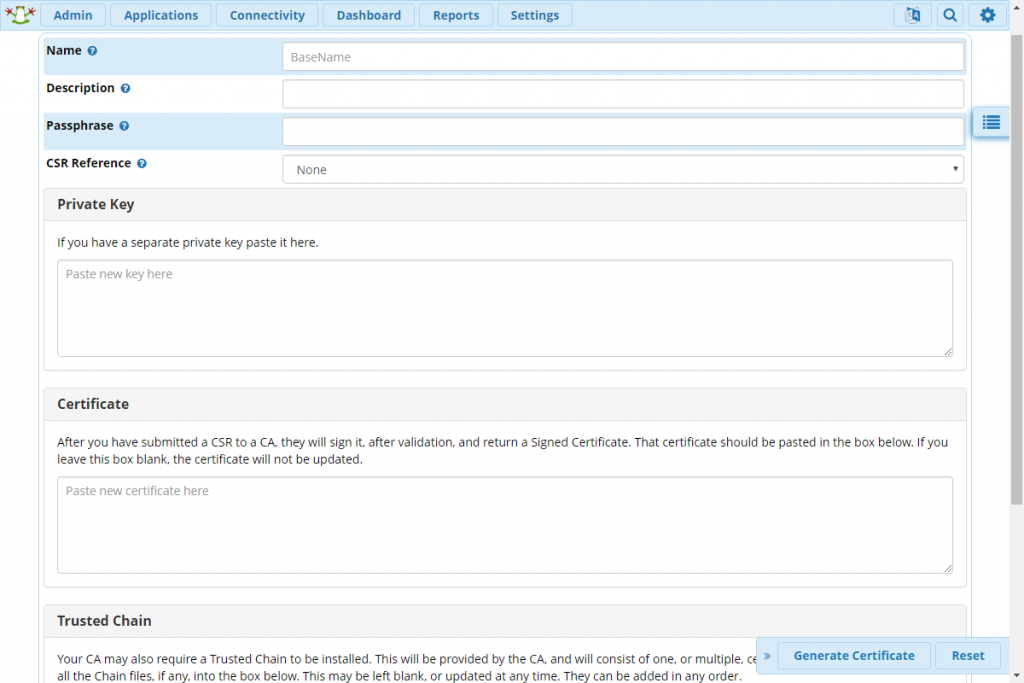

Upload Certificate

- Name: название сертификата.

- Description: описание сертификата.

- Passphrase: ключевая фраза закрытого ключа. Это будет использоваться для расшифровки закрытого ключа и сертификата. Они будут храниться без указания пароля в системе, чтобы предотвратить сбои в обслуживании.

- CSR Reference: запрос на подпись сертификата для ссылки. Если выбрано «Нет», вы сможете загрузить свой личный ключ.

- Private Key: вставьте свой закрытый ключ.

- Certificate: вставьте свой сертификат.

- Trusted Chain: вставьте свою доверенную цепь.

Generate Self-Signed Certificate

Самоподписанные сертификаты не рекомендуется использовать, так как многие браузеры отклоняют эти сертификаты, однако они могут быть полезны для внутреннего тестирования.

Ваша АТС также генерирует самоподписанный сертификат при первой загрузке.

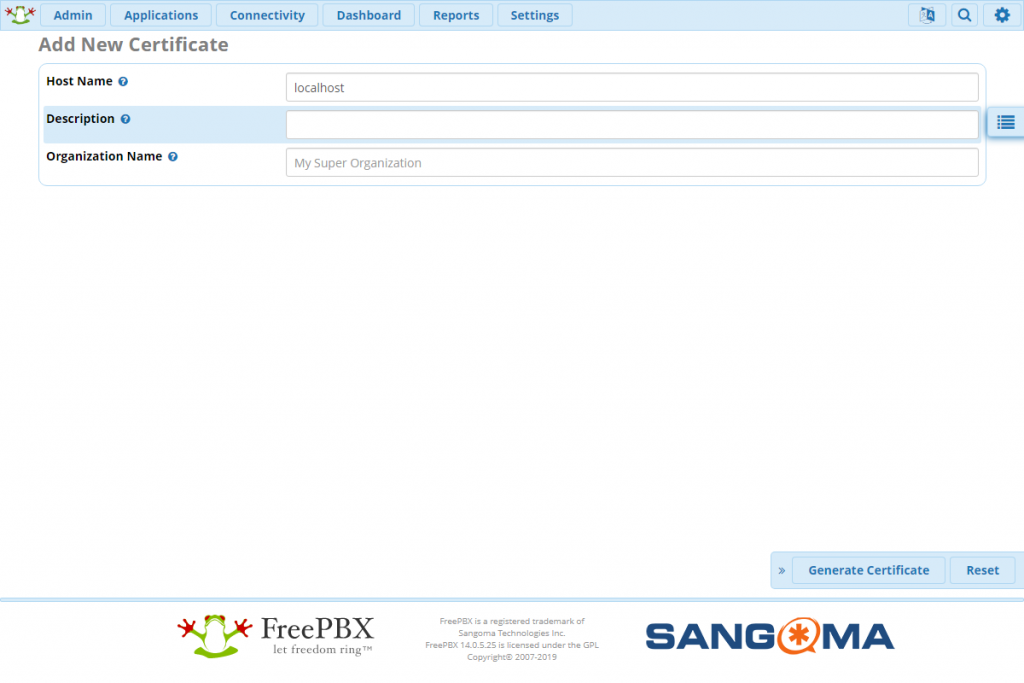

Если вы ранее удаляли самодписанный центр сертификации, форма добавления сертификата будет выглядеть так:

- Host Name: имя хоста системы. Должно быть полное доменное имя.

- Description: описание этого сертификата.

- Organization Name: название организации, используется в процессе создания центра сертификации.

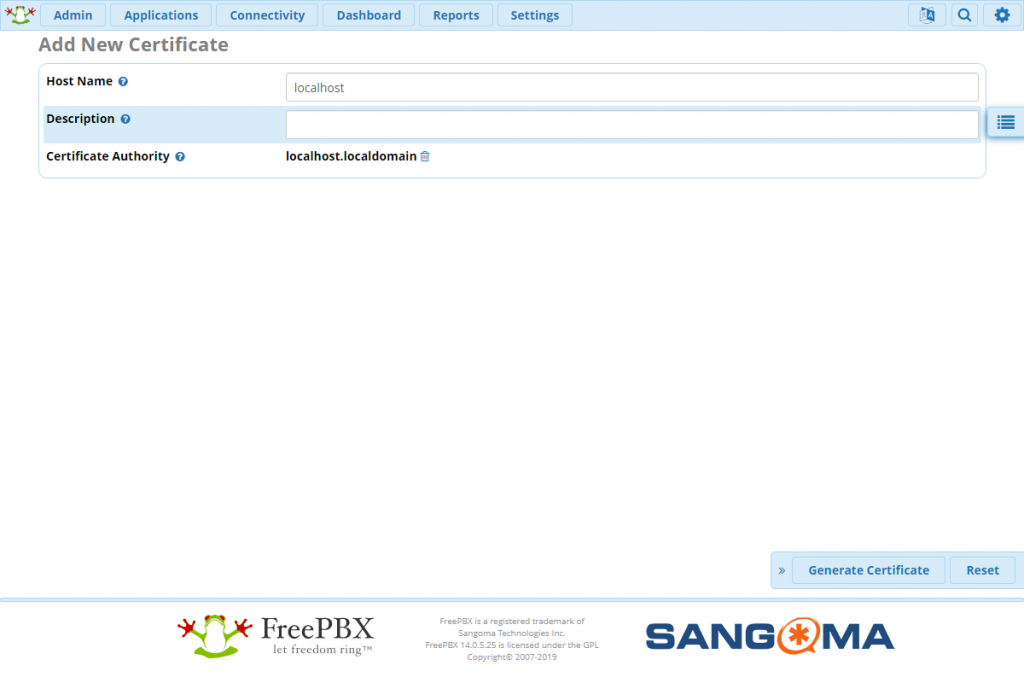

В противном случае экран нового сертификата будет выглядеть так:

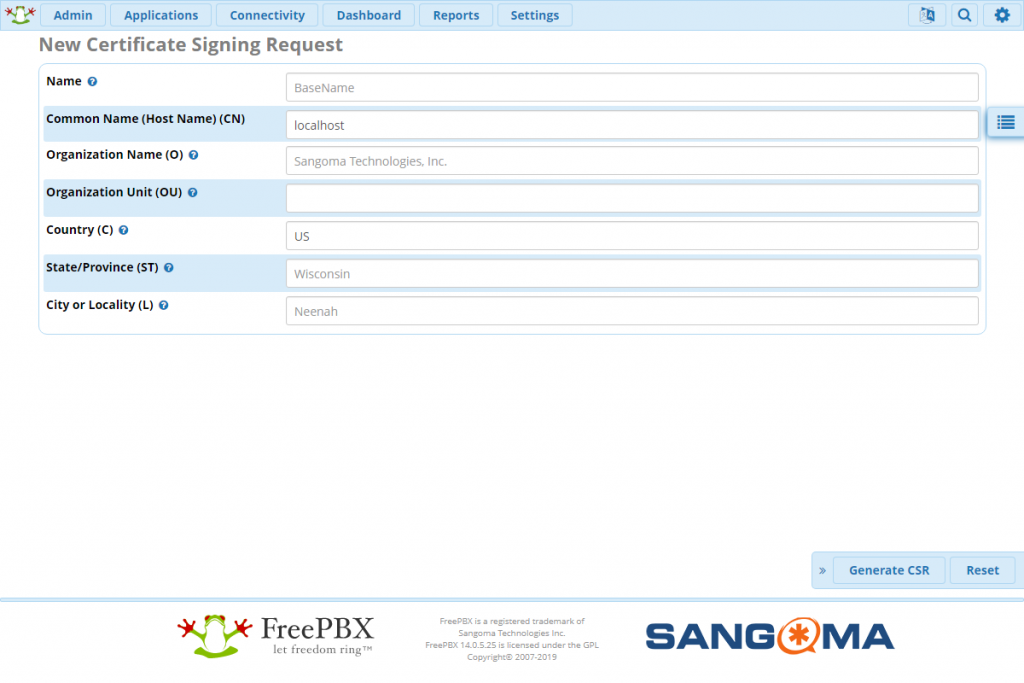

Generate CSR (запрос на подпись сертификата)

Вы можете сгенерировать CSR(Certificate Signing Request) из своей АТС, которая будет использоваться для процесса получения сертификатов от действительных центров сертификации.

- Name: имя этого CSR.

- Common Name (CN): общее имя (также называемое именем хоста).

- Organization Name (O): название организации.

- Organization Unit (OU): организационная единица. Это может быть название бизнеса или название отдела в рамках бизнеса. Это может быть оставлено пустым.

- Country (C): двухбуквенный код страны, такой как «RU».

- State/Province (ST): Штат/провинция/область. Не сокращать. Введите полное имя.

- City of Locality (L): название города. Не сокращать.

Нажмите «Generate CSR». После обработки запроса на главной странице Certificate Manager появится кнопка «download», которая позволит вам скачать CSR, чтобы вы могли отправить его в центр сертификации. Затем вы можете позже ссылаться на этот CSR/закрытый ключ при создании сертификата.

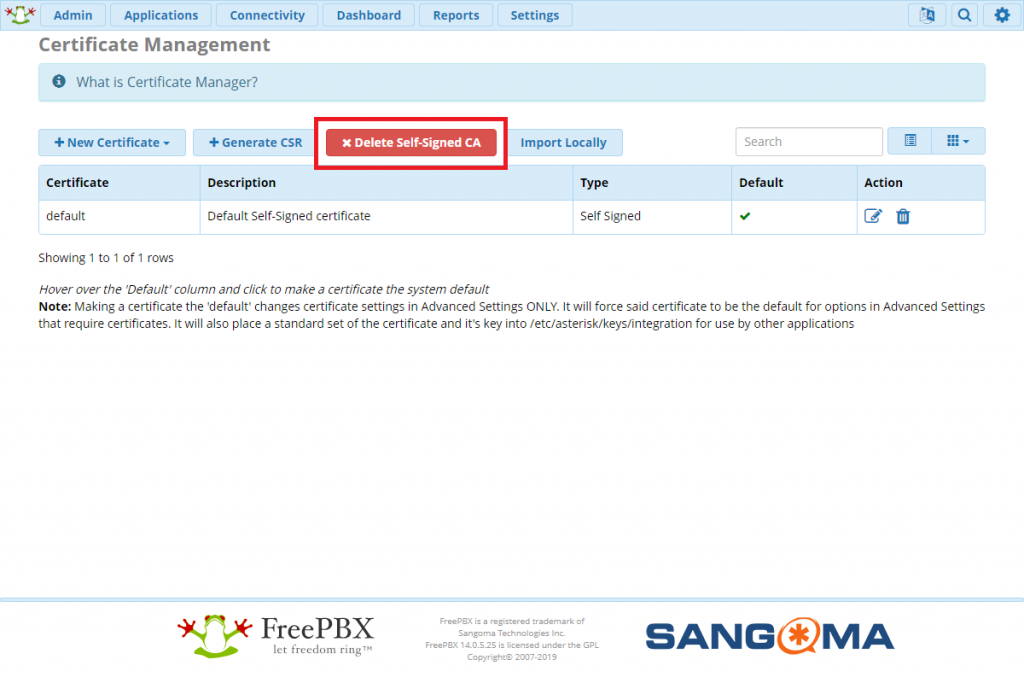

Delete Self-Signed CA

Вы можете в любое время удалить самоподписанный центр сертификации, нажав красную кнопку с надписью «Delete Self-Signed CA».

Затем появится запрос, предупреждающий вас, что все сертификаты, которые полагались на этот самоподписанный центр сертификации, будут признаны недействительными. После того, как вы удалили самоподписанный центр сертификации, вы можете создать еще один, нажав «New Certificate», затем «Generate Self-Signed Certificate».

Import Locally

Чтобы вручную импортировать ваши сертификаты, вам нужно поместить файлы * .key и * .crt в /etc/asterisk/keys. Затем нажмите кнопку «Import Locally». После этого ваши сертификаты появятся в списке сертификатов АТС.

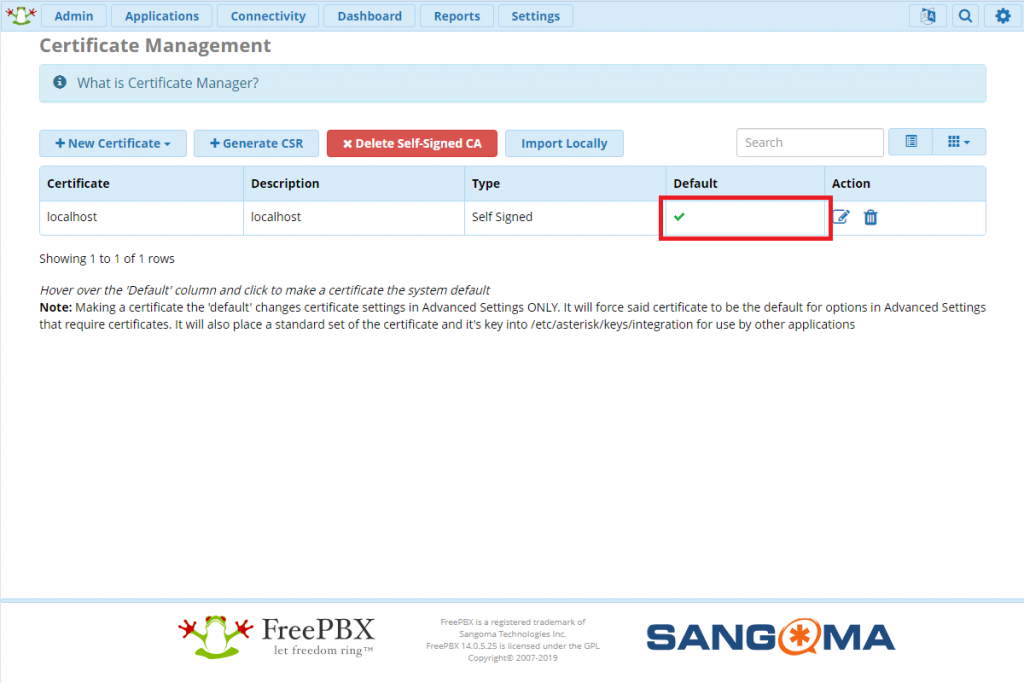

Setting a default certificate

Установка сертификата по умолчанию изменяет настройки сертификата ТОЛЬКО в дополнительных настройках. Это заставит указанный сертификат быть по умолчанию для параметров в расширенных настройках, которые требуют сертификаты. Он также поместит стандартный набор сертификата и его ключ в /etc/asterisk/keys/integration для использования другими приложениями.

Чтобы выбрать сертификат по умолчанию, наведите указатель мыши на пустой столбец в списке сертификатов. Появится серая галочка. Нажмите эту галочку, чтобы сделать сертификат по умолчанию.

После того, как этот процесс завершится, галочка изменится с серого на зеленый цвет и останется после того, как вы уберете курсор.

Остались вопросы?

Я - Першин Артём, менеджер компании Voxlink. Хотите уточнить детали или готовы оставить заявку? Укажите номер телефона, я перезвоню в течение 3-х секунд.

категории

- DECT

- Linux

- Вспомогательный софт при работе с Asterisk

- Интеграция с CRM и другими системами

- Интеграция с другими АТС

- Использование Elastix

- Использование FreePBX

- Книга

- Мониторинг и траблшутинг

- Настройка Asterisk

- Настройка IP-телефонов

- Настройка VoIP-оборудования

- Новости и Статьи

- Подключение операторов связи

- Разработка под Asterisk

- Установка Asterisk

VoIP оборудование

ближайшие курсы

Новые статьи

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

База знаний

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас