Обзор и настройка Ansible для развертывания Asterisk

Описание системы, ее особенности и преимущества Ansible — программное средство, предоставляющее системным администраторам и разработчикам широкие возможности по развертыванию и настройке различных типов конфигураций. Ansible позволяет производить конфигурирование систем, разворачивать программное обеспечение, а также производить более сложные задачи, такие как непрерывное развертывание или непрерывное обновление без простоев. Ansible позиционируется как легковесный, но мощный инструмент, доступный […]

Описание системы, ее особенности и преимущества

Ansible — программное средство, предоставляющее системным администраторам и разработчикам широкие возможности по развертыванию и настройке различных типов конфигураций. Ansible позволяет производить конфигурирование систем, разворачивать программное обеспечение, а также производить более сложные задачи, такие как непрерывное развертывание или непрерывное обновление без простоев. Ansible позиционируется как легковесный, но мощный инструмент, доступный в освоении и имеющий упрощенную архитектуру. Именно за счет упрощенной архитектуры, Ansible поддерживается всеми Unix-подобными системами, Microsoft Windows (не в полной мере), а также сетевыми устройствами (на которые можно установить Python>2.4).

Подключение к Unix-подобным системам реализовано на наследовании инфраструктуры SSH, но поддерживается и WinRM для подключения к Windows. Выражаясь более понятным языком, вы можете иметь целый “зоопарк” различных устройств, и управлять ими лишь по одному сценарию, не тратя время на конфигурацию отдельных устройств. За счет использования SSH, Ansible не требует наличия каких-либо клиентов на стороне управляемых узлов, что является несомненным плюсом.

Интересной особенностью Ansible является способ доставки конфигураций на управляемые хосты. В отличии, от своих аналогов, Ansible использует модель взаимодействия, при которой управляющий хост рассылает подчиненным узлам их конфигурации (большинство аналогичных систем использует метод при котором подчиненные узлы скачивают файл конфигурации с управляющего сервера.

Ansible масштабируется за счет поддержки плагинов. Как и сама система, плагины пишутся на Python. На данный момент существует большое количество плагинов для решения большого числа функций. Автоматизация же работы всей системы происходит по пользовательским командам, либо сценариям. Командные сценарии в мире Ansible именуются как Плейбуки (Playbooks). Плейбуки описывают конечное состояние нужной пользователю конфигурации. Они составляются на декларативном языке разметки YAML, по стилю, напоминающий XML. Плейбуков также реализовано великое множество и многие из них находятся в официальном репозитории Ansible-Galaxy. Немного позже мы рассмотрим, как работать с ним, подробно.

Установка и настройка Ansible на CentOS

Установка Ansible на CentOS не представляет каких-либо сложностей. Достаточно лишь добавить репозиторий Epel для Yum, в котором содержатся скомпилированные пакеты с кодом Ansible:

yum install epel-release

yum install ansibleДля подключения к управляемым узлам Ansible использует SSH, соответственно авторизация может происходить как по паролю, так и по сертификатам. В данном случае мы будем использовать авторизацию по сертификатам, как более удобный способ. Для этого вносим соответствующие параметры в конфигурационный файл sshd_config и перезапускаем службу sshd:

nano /etc/ssh/sshd_config

PubkeyAuthentication yes

AuthorizedKeysFile .ssh/authorized_keys

service sshd restartНа управляющей машине генерируем ключи:

ssh-keygen -t rsaДалее необходимо указать Ansible, какими хостами ей предстоит управлять. Для этого существует так называемый файл инвентаризации /etc/ansible/hosts, в который мы вносим управляемые узлы (в данном примере я использую две виртуальные машины на CentOS). Стоит отметить, что Ansible может использовать несколько файлов инвентаризации, также они могут быть динамическими. Стоит отметить, что каждый плейлист должен содержать файл инвентаризации.

nano /etc/ansible/hosts

[test]

192.168.32.33 ansible_ssh_host=192.168.32.33 ansible_ssh_user=root

192.168.32.38 ansible_ssh_host=192.168.32.38 ansible_ssh_user=rootЗатем проверим работоспособность Ansible, отправив ping-запросы нашим управляемым серверам:

ansible test -m ping

192.168.32.31 | SUCCESS => {

"changed": false,

"ping": "pong"

}

192.168.32.30 | SUCCESS => {

"changed": false,

"ping": "pong"

}

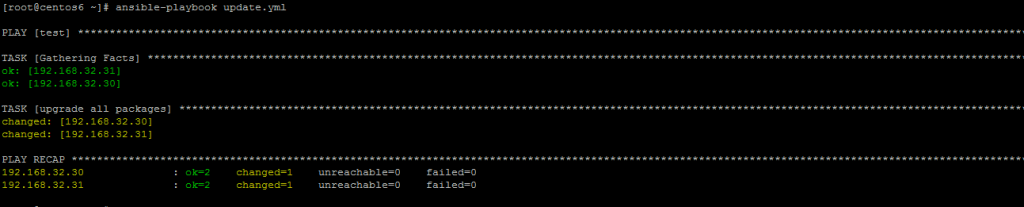

Создадим простейший плейбук update.yml, который произведет обновление всех программ на наших управляемых хостах с CentOS:

nano update.yml

---

- hosts: test

tasks:

- name: upgrade all packages

yum: name=* state=latestКак можно видеть на примере данного плейбука, мы сначала описываем группу удаленных узлов (test), затем описываем задачу (upgrade all packages), затем модуль (yum) и конечное состояние конфигурации (name=* state=latest).

Плейбуки являются сценариями, описывающими конечное состояние настраиваемых узлов. Каждый плейбук в своей структуре имеет файл инвентаризации, но Ansible позволяет использовать любые другие инвентаризационные файлы, позволяя гибко определять доставку конфигураций. Плейбук может быть разделен на отдельные файлы, декларирующие создание определенных промежуточных целей и выполняемых последовательно. Этапы выполнения промежуточных целей могут выполняться Ansible как синхронно, так и асинхронно. Как уже упоминалось выше, для написания плейбуков используется язык разметки YAML. YAML имеет строгую типизацию и очень чувствителен к синтаксису, поэтому при работе с ним нужно особое внимание уделить правильности расстановки отступов.

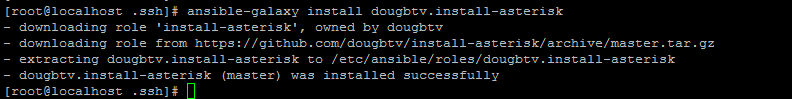

Мы разобрались с тем как устроены и работают плейбуки, пора воспользоваться всеми инструментами Ansible, в частности репозиторием плейбуков Ansible-Galaxy. Стоит отметить, что для корректной работы данного репозитория вы должны обеспечить поддержку SSL-сертификатов в консоли вашей операционной системы (если вы используете CentOS 6 вам придется добавить сертификаты самостоятельно, в CentOS 7 версии это работает “из коробки”). Воспользуемся плейбуком, с помощью которого произведем установку сервера Asterisk на удаленные хосты, которыми управляет наш Ansible. Произведем установку плейбука install-asterisk.

ansible-galaxy install dougbtv.install-asterisk

Перейдем в каталог, в который была произведена установка плейбука:

cd /etc/ansible/roles/dougbtv.install-asteriskтак же добавим управляемые хосты в файл инвентаризации:

/etc/ansible/roles/dougbtv.install-asterisk/test.inventoryпосле чего запустим плейбук на исполнение ansible:

ansible-playbook -i test.inventory test.ymlпо окончании выполнения плейбука мы увидим в консоли вот такой результат:

строки

192.168.32.33 : ok=17 changed=8 unreachable=0 failed=0

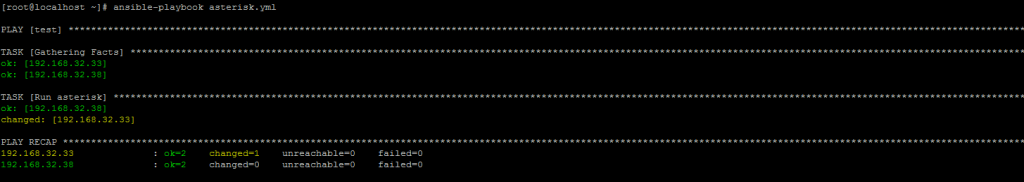

192.168.32.38 : ok=17 changed=8 unreachable=0 failed=0указывают на успешное выполнение плейбука. Попробуем запустить Asterisk на всех управляемых машинах, для этого создадим короткий плейбук:

---

- hosts: test

tasks:

- name: Run asterisk

service: name=asterisk state=startedВ результате его выполнения увидим, что сервер Asterisk успешно запустился и работает на всех управляемых машинах. Таким образом Ansible позволяет автоматизировать установку, запуск, конфигурирование и многие другие операции с Asterisk.

Затем посмотрим, как Ansible может упростить конфигурирование Asterisk на наших управляемых машинах: создадим плейбук, который создаст экстеншны 101 и 102 на одной машине и 201, 202 на другой в контексте from-internal:

nano add_extentions.yml

---

- hosts: 192.168.32.33

tasks:

- name: Add extensions

lineinfile: dest=/etc/asterisk/sip.conf

regexp = ‘[from-internal]’

insertafter = ‘[101] /n type=peer /n secret=5tl98ckWd /n username=101 /n fromdomain=local.domian /n nat=no /n /n [102] /n type=peer /n secret=k6m5T8zH /n username=101 /n fromdomain=local.domian /n nat=no’

state = present

- hosts: 192.168.32.38

tasks:

- name: Add extensions

lineinfile: dest=/etc/asterisk/sip.conf

regexp = ‘[from-internal]’

insertafter = ‘[201] /n type=peer /n secret=h9070f1S /n username=101 /n fromdomain=local.domian /n nat=no /n /n [202] /n type=peer /n secret=v91Ah9zs /n username=101 /n fromdomain=local.domian /n nat=no’

state = presentЗатем подадим комманду Asterisk для перезапуска модуля sip, чтобы наши изменения вступили в силу:

ansible -m shell -a ‘asterisk -rx ‘sip reload’’ testАналогичным образом можно производить настройку любых конфигурационных файлов Astetrisk.

Вывод

Ansible является легким и удобным инструментом, предназначенным для системных администраторов и разработчиков ПО. Использование данного инструмента позволяет полностью автоматизировать и значительно сократить трудозатраты на конфигурирование большого парка машин.

Остались вопросы?

Я - Компаниец Никита, менеджер компании Voxlink. Хотите уточнить детали или готовы оставить заявку? Укажите номер телефона, я перезвоню в течение 3-х секунд.

категории

- DECT

- Linux

- Вспомогательный софт при работе с Asterisk

- Интеграция с CRM и другими системами

- Интеграция с другими АТС

- Использование Elastix

- Использование FreePBX

- Книга

- Мониторинг и траблшутинг

- Настройка Asterisk

- Настройка IP-телефонов

- Настройка VoIP-оборудования

- Новости и Статьи

- Подключение операторов связи

- Разработка под Asterisk

- Установка Asterisk

VoIP оборудование

ближайшие курсы

Новые статьи

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

База знаний

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас