RealTime в Asterisk: архитектура и конфигурация

RealTime в Asterisk: архитектура и конфигурация с 5 октября по 9 октября

Количество

свободных мест

Курсы по Mikrotik MTCNA

Курс по Zabbix

База знаний

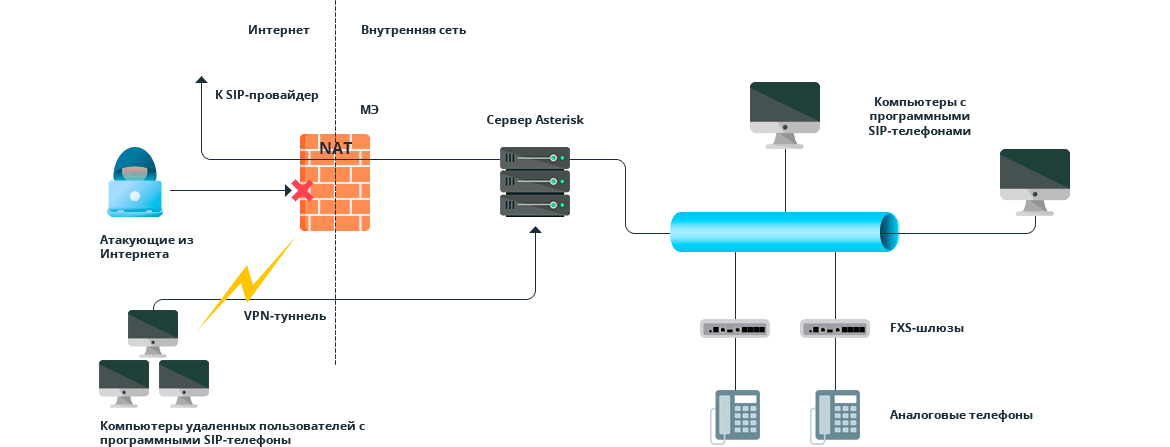

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас