Настройка OpenVPN сервера на роутере Mikrotik

Статья посвящена настройка OpenVPN сервера на роутере Mikrotik

- Скачиваем на машину под управлением OS Windows программу OpenVPN(версия 2.3.4 на момент написания статьи) для генерации необходимых сертификатов.

Внимание!!! При установке программы выбираем все галочки!!!

- Далее переходим в C:Program filesOpenVPNeasy-rsa, запускаем init-config.bat, появится vars.bat.sample, открываем его в блокноте и редактируем следующие строки:

set KEY_COUNTRY=RU set KEY_PROVINCE=MoscowRegion set KEY_CITY=Moscow set KEY_ORG=OpenVPN set [email protected] set KEY_CN=server set KEY_NAME=server set KEY_OU=voxlink

Все строки кроме “Key_CN” и “Key_NAME” заполняем в произвольном порядке.

Сохраняем как vars.bat на рабочий стол, затем перемещаем в C:Program filesOpenVPNeasy-rsa

- Теперь открываем openssl-1.0.0.cnf и проверяем параметр default_days=3650 (Это срок действия сертификата, 3650=10лет).

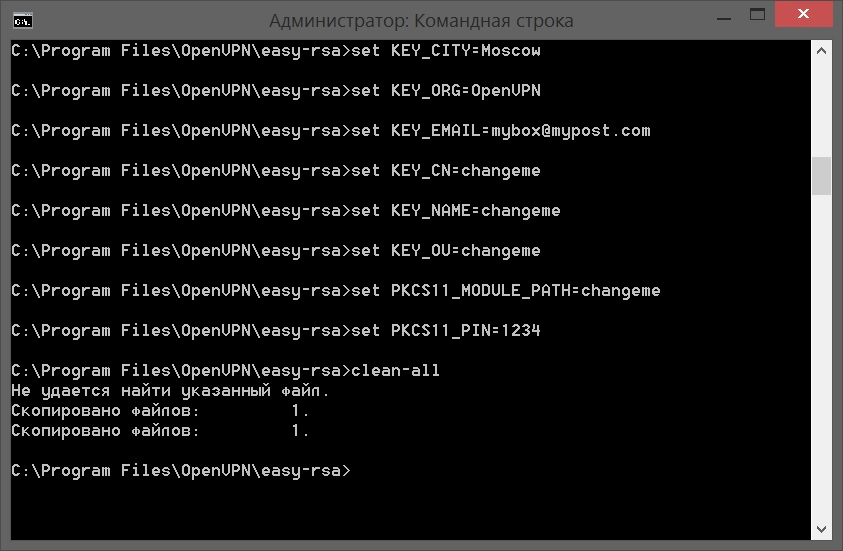

- Открываем командную строку от имени администратора и пишем:

cd C:Program FilesOpenVPNeasy-rsa vars clean-all

Если видим сообщение о том, что «Скопировано файлов: 1». Значит, процедура успешна.

В этом же окне набираем:

build-dh (создание ключа Диффи-Хеллмана) build-ca (создание основного сертификата)

На все вопросы нажимаете Enter пока не увидите путь

C:Program filesOpenVPNeasy-rsa

Далее набираем:

build-key-server server

На все вопросы кроме «Sign the certificate?» и «1 out of 1 certificate requests certified, commit?» жмем Enter, на эти два жмём Y.

Создадим сертификат клиента:

build-key client

На вопрос Common Name (eg, your name or your server’s hostname) нужно ввести client. В конце дважды ввести Y.

Из папки C:Program FilesOpenVPNeasy-rsakeys забираем: ca.crt, server.crt, server.key

Теперь, когда подготовительная часть окончена — приступаем к части настройки OpenVPN сервера на Mikrotik

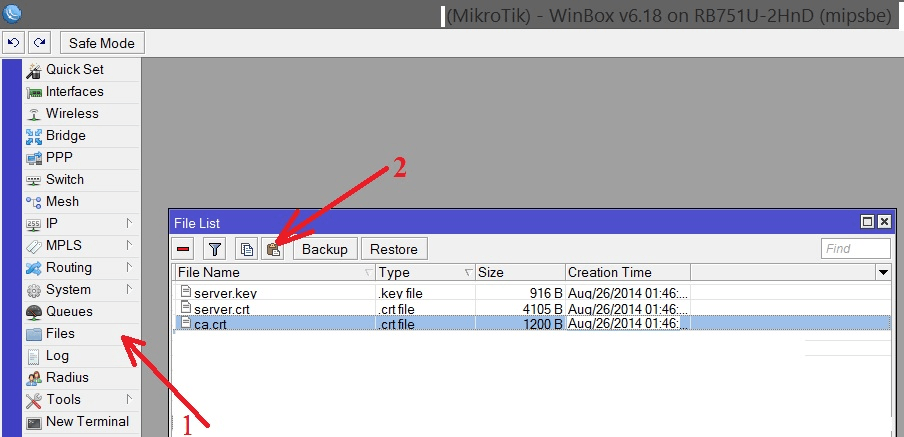

- Заходим на Mikrotik посредством утилиты winbox, переходим в раздел Files и копируем туда 3 наших сертификата ca.crt, server.crt, server.key

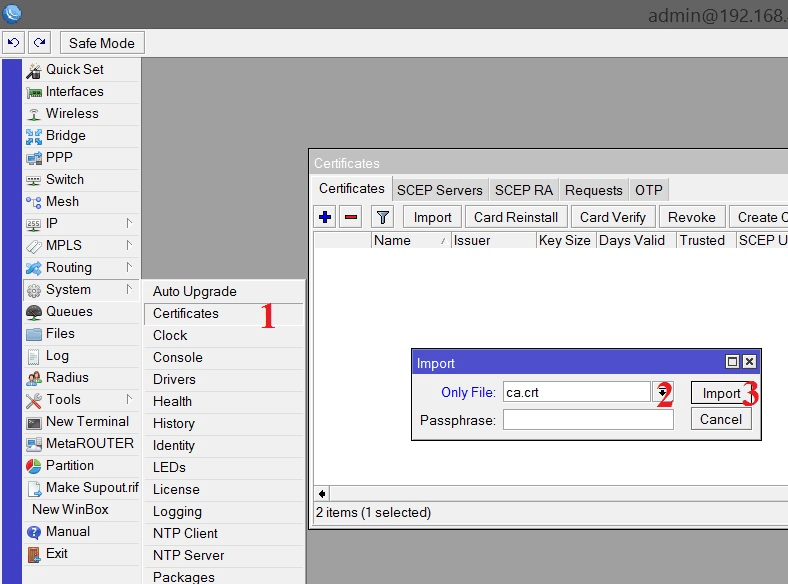

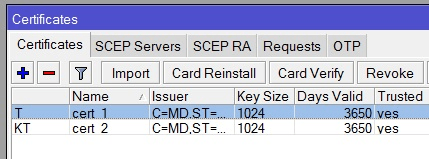

- После этого произведём импорт сертификатов, идём в раздел System – Certificates, выбираем поочередно сертификаты из списка (ca.crt->server.crt->server.key) и жмём кнопку Import

Получится следующая картина:

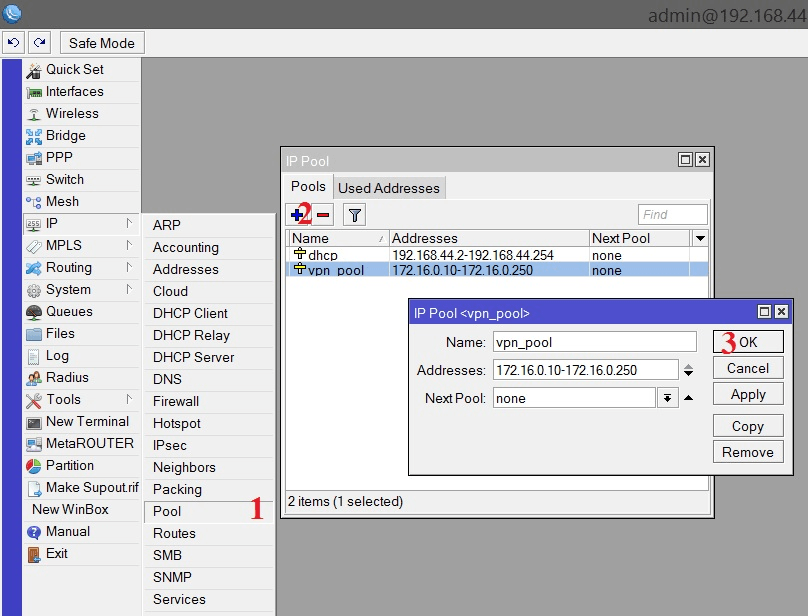

- Создаём пул IP адресов для наших OVPN клиентов. IP -> Pool, жмём кнопку “+”, я добавил диапазон 172.16.0.10-172.16.0.250, и назвал пул vpn_pool

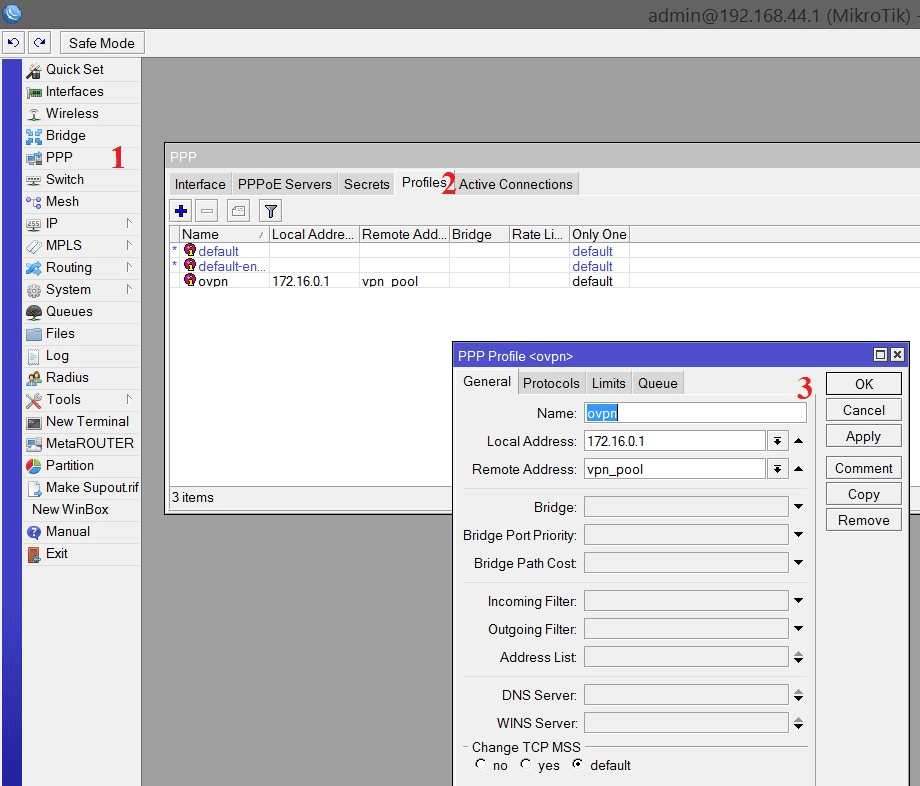

- Создаём PPP профиль. PPP -> Profiles-> “+”, вводим имя, локальный адрес микротика(через него клиенты будут получать доступ к остальным сетям за микротиком), который разумеется должен лежать в одной подсети с созданным ранее пулом адресов, ну и указываем сам пул, остальные настройки оставляем по умолчанию.

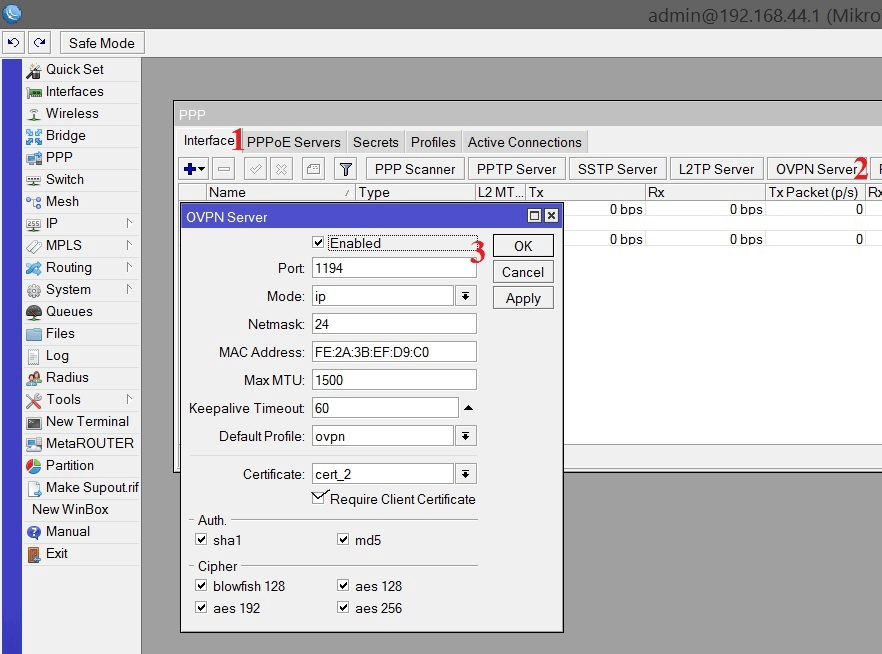

- Далее настраиваем сам OpenVPN сервер, PPP->Interface-> кнопка OVPN Server, ставим галку Enabled, mode выставляем ip, выбираем созданный ранее профиль, а также ставим галку Require Client Certificate и выбираем сертификат микротика, остальные параметры на Ваше усмотрение

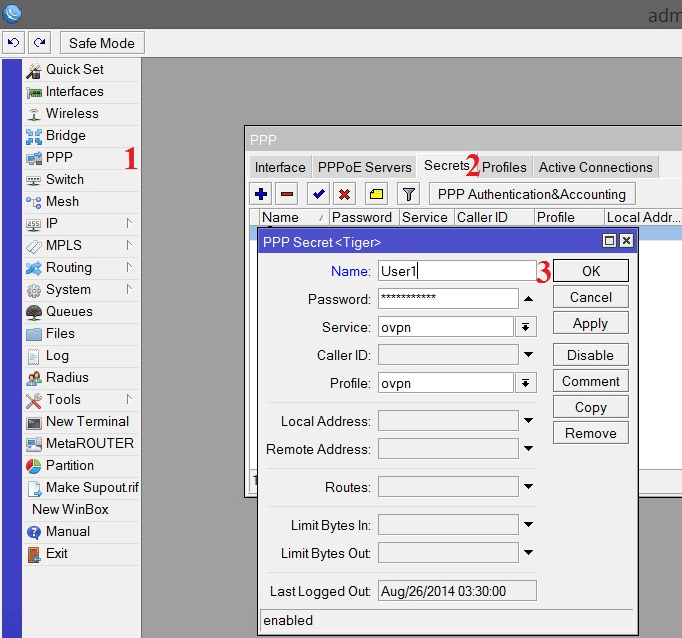

- Создадим пользователя, переходим в раздел PPP -> вкладка Secrets, вводим имя пользователя, пароль, указываем сервис и профиль.

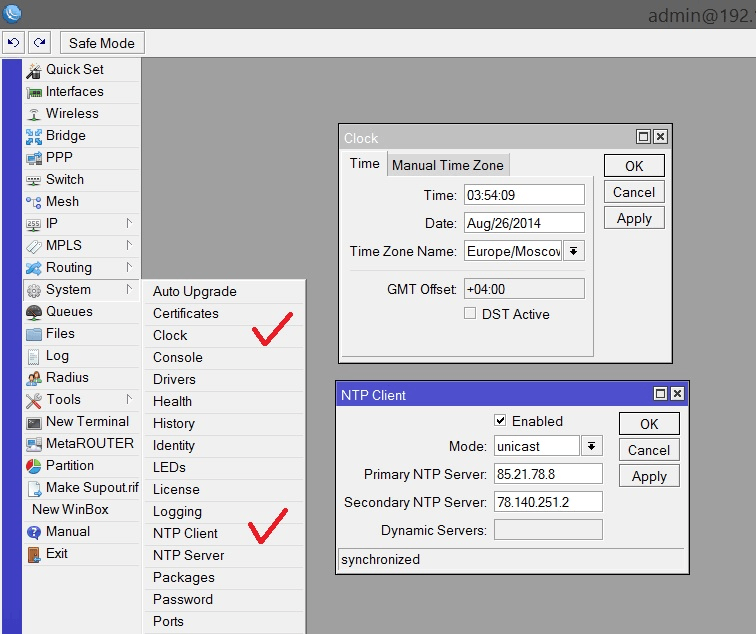

- Так как мы используем сертификаты, необходимо что бы время на сервере и на клиенте совпадало, для этого настраиваем ntp клиент и временную зону на микротике в разделе- System ->Clock/NTP Client.

Адреса для NTP клиента можно взять пропинговав ru.pool.ntp.org

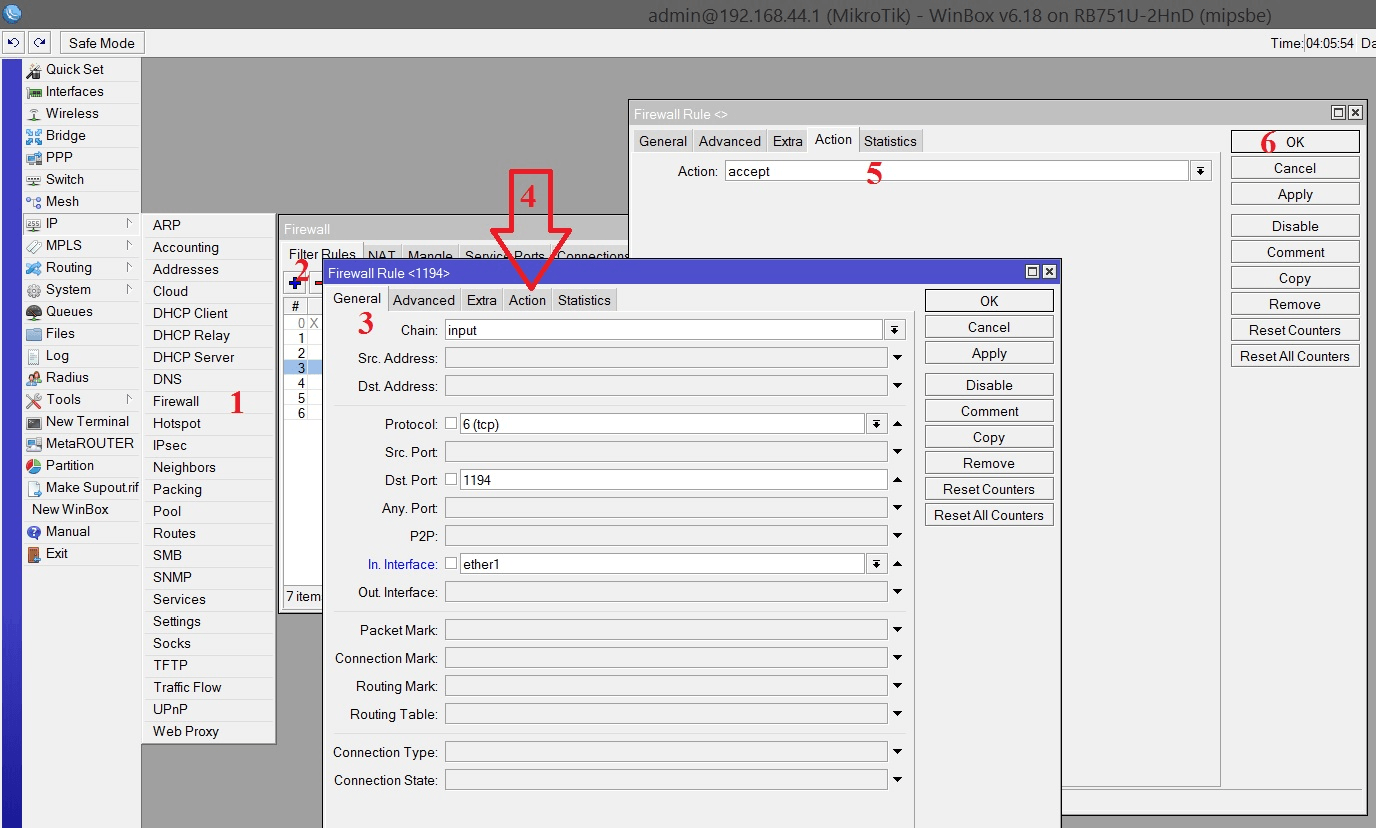

Осталось настроить разрешающее правило фаервола, IP -> Firewall-> вкладка Filter Rules

Созданное правило должно находиться выше запрещающих правил

Готово, теперь можно подключать к данному VPN серверу различные VPN клиенты.

Настройка OpenVPN клиента на роутере Mikrotik

Настройка OpenVPN клиента на Android

Настройка OpenVPN клиента на Windows к OpenVPN серверу на Mikrotik

Остались вопросы?

Я - Кондрашин Игорь, менеджер компании Voxlink. Хотите уточнить детали или готовы оставить заявку? Укажите номер телефона, я перезвоню в течение 3-х секунд.

категории

- DECT

- Linux

- Вспомогательный софт при работе с Asterisk

- Интеграция с CRM и другими системами

- Интеграция с другими АТС

- Использование Elastix

- Использование FreePBX

- Книга

- Мониторинг и траблшутинг

- Настройка Asterisk

- Настройка IP-телефонов

- Настройка VoIP-оборудования

- Новости и Статьи

- Подключение операторов связи

- Разработка под Asterisk

- Установка Asterisk

VoIP оборудование

ближайшие курсы

Новые статьи

10 доводов в пользу Asterisk

Распространяется бесплатно.

Asterisk – программное обеспечение с открытым исходным кодом, распространяется по лицензии GPL. Следовательно, установив один раз Asterisk вам не придется дополнительно платить за новых абонентов, подключение новых транков, расширение функционала и прочие лицензии. Это приближает стоимость владения станцией к нулю.

Безопасен в использовании.

Любое программное обеспечение может стать объектом интереса злоумышленников, в том числе телефонная станция. Однако, сам Asterisk, а также операционная система, на которой он работает, дают множество инструментов защиты от любых атак. При грамотной настройке безопасности у злоумышленников нет никаких шансов попасть на станцию.

Надежен в эксплуатации.

Время работы серверов некоторых наших клиентов исчисляется годами. Это значит, что Asterisk работает несколько лет, ему не требуются никакие перезагрузки или принудительные отключения. А еще это говорит о том, что в районе отличная ситуация с электроэнергией, но это уже не заслуга Asterisk.

Гибкий в настройке.

Зачастую возможности Asterisk ограничивает только фантазия пользователя. Ни один конструктор шаблонов не сравнится с Asterisk по гибкости настройки. Это позволяет решать с помощью Asterisk любые бизнес задачи, даже те, в которых выбор в его пользу не кажется изначально очевидным.

Имеет огромный функционал.

Во многом именно Asterisk показал какой должна быть современная телефонная станция. За многие годы развития функциональность Asterisk расширилась, а все основные возможности по-прежнему доступны бесплатно сразу после установки.

Интегрируется с любыми системами.

То, что Asterisk не умеет сам, он позволяет реализовать за счет интеграции. Это могут быть интеграции с коммерческими телефонными станциями, CRM, ERP системами, биллингом, сервисами колл-трекинга, колл-бэка и модулями статистики и аналитики.

Позволяет телефонизировать офис за считанные часы.

В нашей практике были проекты, реализованные за один рабочий день. Это значит, что утром к нам обращался клиент, а уже через несколько часов он пользовался новой IP-АТС. Безусловно, такая скорость редкость, ведь АТС – инструмент зарабатывания денег для многих компаний и спешка во внедрении не уместна. Но в случае острой необходимости Asterisk готов к быстрому старту.

Отличная масштабируемость.

Очень утомительно постоянно возвращаться к одному и тому же вопросу. Такое часто бывает в случае некачественного исполнения работ или выбора заведомо неподходящего бизнес-решения. С Asterisk точно не будет такой проблемы! Телефонная станция, построенная на Asterisk может быть масштабируема до немыслимых размеров. Главное – правильно подобрать оборудование.

Повышает управляемость бизнеса.

Asterisk дает не просто набор полезных функций, он повышает управляемость организации, качества и комфортности управления, а также увеличивает прозрачность бизнеса для руководства. Достичь этого можно, например, за счет автоматизации отчетов, подключения бота в Telegram, санкционированного доступа к станции из любой точки мира.

Снижает расходы на связь.

Связь между внутренними абонентами IP-АТС бесплатна всегда, независимо от их географического расположения. Также к Asterisk можно подключить любых операторов телефонии, в том числе GSM сим-карты и настроить маршрутизацию вызовов по наиболее выгодному тарифу. Всё это позволяет экономить с первых минут пользования станцией.

База знаний

База знаний  IP-АТС

IP-АТС  Оборудование

Оборудование  О нас

О нас

Уже не актуально для создания ключей, там нет таких файлов